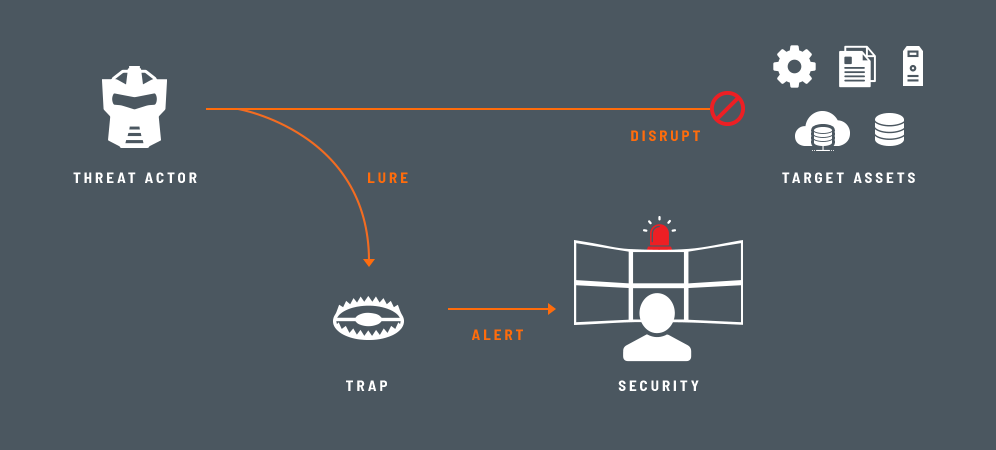

Attivo Networks hat seine auf der Deception-Technologie basierende ThreatDefend-Plattform in das Microsoft Azure Security Center integriert.

Rubrik: Security (ISE)

Notfallhilfe gegen Ransomware-Angriffe

Jedes Unternehmen muss davon ausgehen, dass früher oder später ein Cyberangriff auf die eigene Infrastruktur erfolgen kann.

Testabdeckung bei kleinen Targets

Sicherheit bei IoT-Anwendungen beginnt bei den Sensoren und Aktoren. Hier werden die Daten erzeugt, die das IoT so wichtig machen. Und hier werden die Aktionen ausgeführt, die auf den gesammelten, aggregierten und analysierten Daten basieren. Um diese Embedded-Geräte sicher zu machen, müssen sie intensiv und ausführlich getestet werden. Die Überwachung, ob alle notwendigen Tests auch erfolgt sind, ist gerade bei den kleinen Targets nicht trivial. Hier sind teilweise andere Vorgehensweisen notwendig als bei Server-Anwendungen.

Zoom-Nutzer verstärkt im Visier

Die Corona-Pandemie stellt uns alle vor große Herausforderungen – nicht nur im privaten Bereich, sondern auch beruflich.

Informationssicherheit So einfach wie P-K-I

Wer nicht in der IT-Branche tätig ist, der ist wahrscheinlich noch nicht auf die Abkürzung „PKI“ gestoßen, nicht mit dem Konzept vertraut oder – wahrscheinlicher – hat noch nie davon gehört. Kein Wunder, denn PKI soll als Akteur im Hintergrund arbeiten. Das Grundkonzept ist recht einfach, und der Hype darum hat sich längst gelegt. Trotzdem ist das Schlüsselmanagement weiterhin eine grundlegende Komponente der Informationssicherheit.

Deshalb haben wir uns vorgenommen, PKI für jeden verständlich zu erklären.

Sicherheit von Industrial Applikationen mit OWASP

Immer wieder hört man von umfangreichen Datensicherheits-Verletzungen bei Unternehmen jeglicher Größe. Die Häufigkeit und Schwere von Cybersecurity-Problemen nimmt kontinuierlich zu. Es stellt sich die Frage: Wer ist als nächstes betroffen und was kann man dagegen tun? Genau hier setzt OWASP an.

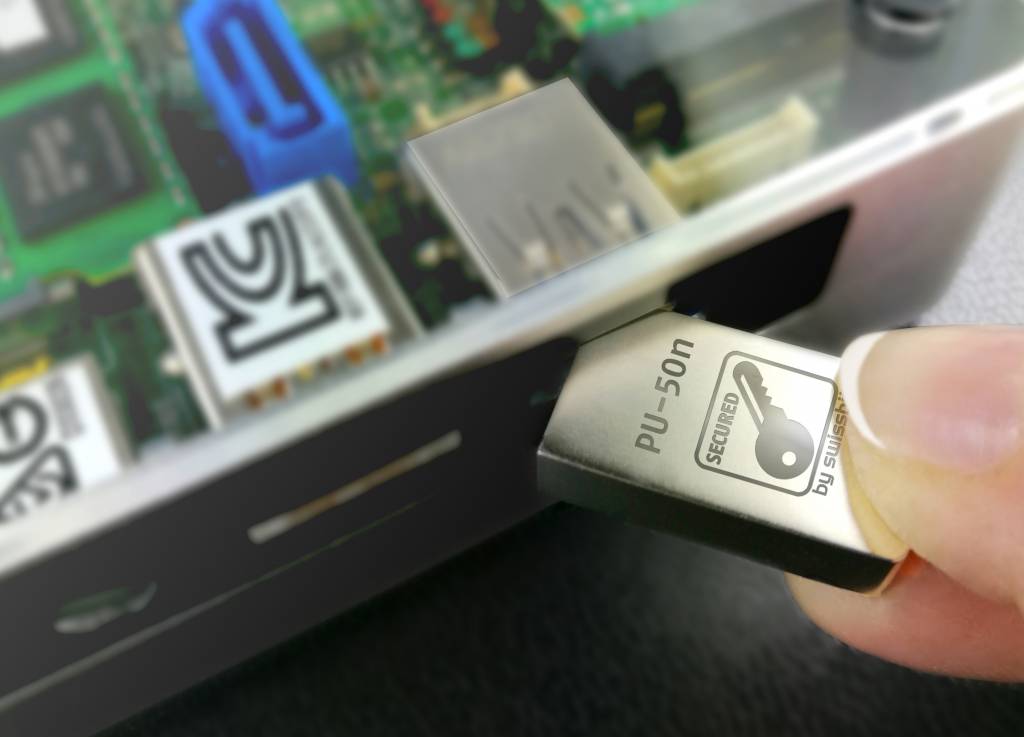

IoT-Sicherheit eingebettet in Speicherkarten

Geräte, Maschinen und Anlagen werden smart, aber auch angreifbar. Entwickler müssen beim Design vernetzter Geräte, Maschinen und Anlagen verstärkt Sicherheitsaspekte berücksichtigen. Ein flexibler, hardwarebasierter Lösungsansatz inklusive TPM (Trusted Platform Module) und Datenverschlüsselung kommt jetzt von Swissbit.

IT-Totalschaden vermeiden

Nach einem Cyberangriff mit dem Trojaner Emotet vor fünf Monaten ist das Berliner Kammergericht noch immer weitgehend offline. Vor wenigen Tagen enthüllte ein Bericht, dass der Sicherheitsvorfall deutlich verheerender war, als zunächst angenommen: Unbekannte erhielten vollumfänglichen Datenzugriff.

Smarte Lieferketten, Seewege und das IoT im Visier

Am Montag stellt der TÜV Rheinland seine Cybersecurity Trends 2020 vor. Demnach könnten sich Cyberangriffe zunehmend auf persönliche Sicherheit sowie die Stabilität der Gesellschaft auswirken. Auch smarte Lieferketten stehen dabei im Visier.

Wenn der Hacker die SPS übernimmt

Mehr als die Hälfte der deutschen Industrieunternehmen hat durch Cyber-Attacken finanzielle Schäden erlitten, so eine Studie des VDMA. Dass die Zahl solcher Angriffe abnimmt, ist nicht in Sicht. Daher wird es immer wichtiger, Industrial Networks und Operational Technology (OT)-Umgebungen zu schützen. Dabei helfen Ansätze, die auch beim Schutz von Büronetzwerken Verwendung finden.