Herkömmliche Sicherheitskonzepte gehen davon aus, dass man Personen und Systemen, die sich bereits im Netzwerk eines Unternehmens befinden, vertrauen kann. Man geht davon aus, dass Schutzmaßnahmen am Perimeter, wie z.B. eine Firewall, wirksam genug sind, um unerwünschte oder nicht autorisierte Personen oder Geräte vom Netzwerk fernzuhalten. Dieser klassischen Einstellung widerspricht Zero Trust.

Rubrik: Sicherheit & IT

Externe Expertise unerlässlich

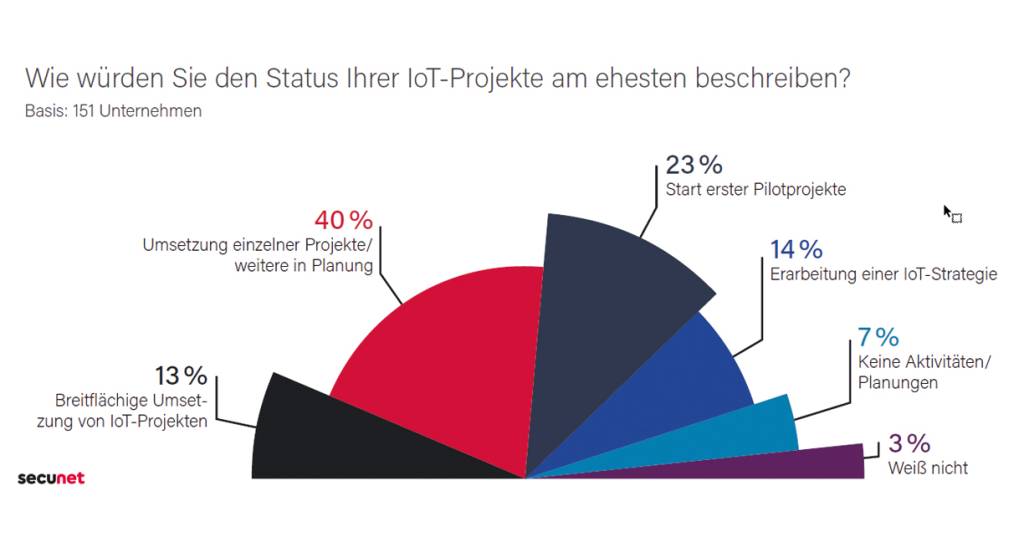

Welchen Stellenwert hat das Internet of Things (IoT) für deutsche Unternehmen? Welche Hürden beeinträchtigen die Umsetzung und welche Arten von Sicherheitsvorfällen gab es in Zusammenhang mit IoT-Systemen? Um diese und weitere Fragen zu beantworten, hat das Research- und Analystenhaus Techconsult im Auftrag von Secunet mehr als 150 Unternehmen befragt.

Security-Update

In einer Welt, in der ständig neue Bedrohungen auftauchen und Schwachstellen identifiziert werden, müssen Unternehmen einen klaren Überblick über ihre betriebliche Sicherheitslage und einen realisierbaren Aktionsplan haben, um diese kontinuierlich zu verbessern. Security Posture Assessments (SPA) haben sich zu einem De-facto-Standard in der Branche entwickelt. Die Durchführung effektiver und effizienter regelmäßiger SPAs ist ein wichtiger erster Schritt, um die Reife und damit die Widerstandsfähigkeit des Unternehmens zu verbessern.

Mangelerscheinung

19 Prozent der Industrieunternehmen geben an, dass ein Mangel an Sicherheitsexperten für Betriebstechnik (OT) ihren Cyberschutz bedroht. Das zeigt eine aktuelle Umfrage von Kaspersky. Insgesamt sehen sich zwei Drittel mit erheblichen Problemen bei der Personalbesetzung im Bereich der OT-Sicherheit konfrontiert.

KI als Angreifer

Im ‚Allianz Risk Barometer 2022‘ stehen Cybervorfälle auf Platz 1 der größten globalen Geschäftsrisiken. Cybergefahren übertreffen damit Covid-19 und die Unterbrechung von Lieferketten. In Zukunft führt die zunehmende Digitalisierung zu neuen Gefahren, gegen die sich Unternehmen und Organisationen im Jahr 2022 entsprechend wappnen müssen. Security-Anbieter Carmao zeigt auf, auf welche Cybervorfälle Unternehmen vorbereitet sein sollten – dabei spielt auch künstliche Intelligenz eine Rolle.

Gesundes Misstrauen

Never trust, always verify – diesem Motto folgt das Sicherheitsmodell Zero Trust. Keinem Akteur, der auf Ressourcen zugreifen möchte, wird vertraut. Vielmehr erfordert jeder einzelne Zugriff eine Authentifizierung. Der Gedanke dahinter ist einfach: Implizites Vertrauen ist an sich bereits eine Schwachstelle, welche Angreifer für laterale Bewegungen und den Zugriff auf sensible Daten missbrauchen können. Denn die Festung – also das Firmennetzwerk – ist schon lange nicht mehr uneinnehmbar.

10-Punkte-Plan

Die Zahl der Cyberattacken ist in 2021 rasant gestiegen. Mit der wachsenden Vernetzung sowie der Integration von Software rückt auch die Operational Technologie (OT) zunehmend in den Fokus der Angreifer. Endian,

Security-Hersteller auf dem Gebiet der Industrie 4.0, empfiehlt zehn Schutzmaßnahmen für die OT.

Über Bordmittel hinaus

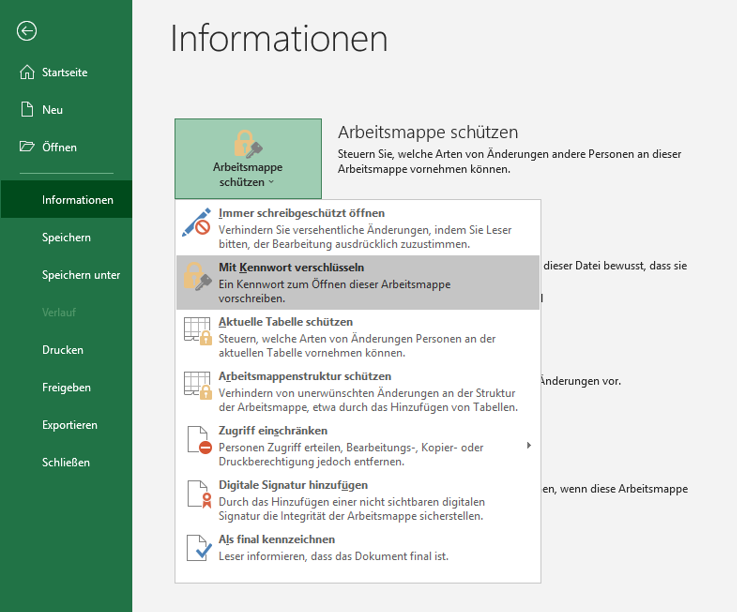

Allzu oft wird das Thema Verschlüsselung sensibler Daten in Unternehmen nicht oder nicht ausreichend beleuchtet. Dabei ist Datenverschlüsselung ein wichtiger Bestandteil zur Herstellung von Vertraulichkeit, und die gängigen Windows-Tools reichen meist nicht aus, um einen adäquaten Schutz herzustellen.

Damit das Daten-Kartenhaus nicht einstürzt

Heutige OT-Netzwerke treiben Produktionsbereiche an, die auf einem Ökosystem von Diensten, Geräten und Infrastrukturen von Drittanbietern aufbauen. Diese bauen wiederum auf Diensten, Geräten und Infrastrukturen von Drittanbietern auf. Dies macht die digitale OT-Supply-Chain aus Sicht der Cybersicherheit zu einem Kartenhaus. Zieht man eine Karte heraus, stürzt alles ein.

Faktor Sicherheit

Erhöhte Sicherheitsanforderungen in industriellen Betrieben im Rahmen des Datenverkehrs sind zwingend vonnöten, um Cyberangriffe von außen abzuwehren und damit die Produktion aufrecht zu erhalten. Diese erhöhten Sicherheitsmaßnahmen müssen auch zwingend bei jedem Mitarbeiter der Fabrik selbst angewendet werden. Das Stichwort lautet daher für alle Benutzer der produktionsinternen Systeme: Die sichere Authentifizierung ist für alle Benutzer produktionsinterner Systeme die Basis einer jeden Zugriffskontrolle.