Ein wichtiger Aspekt des OT-Sicherheitsmanagements ist die Identifikation und Absicherung von schützenswerten Assets. Ein Asset ist zunächst ein physisches oder logisches Objekt, das für ein Unternehmen von Wert ist und mit dem Produktionssystem in Verbindung steht. Durch die Digitalisierung der Produktion erweitern sich die klassischen Assets der Automatisierungspyramide, wie z.B. Maschine, Sensor, SPS, Industrie-PCs, Applikationen, Datenbanken, Betriebssysteme und Technologien wie Docker oder Kubernetes.

Ansätze für IT-Sicherheit

Heutzutage werden für IT-Security-Zertifizierungen etwa Bedrohungsmodellierungen eingesetzt. Dies gilt als State of the Art für den Produktionsbereich, ist in der Kritischen Infrastruktur aber längst obligatorisch. Dabei wird zuerst das System bzw. werden die Assets des Systems, deren Bedrohungen und Schwachstellen modelliert und identifiziert. Anschließend werden die Gefahren adressiert und validiert.

Asset-Inventarisierung in einem digitalen Shopfloor

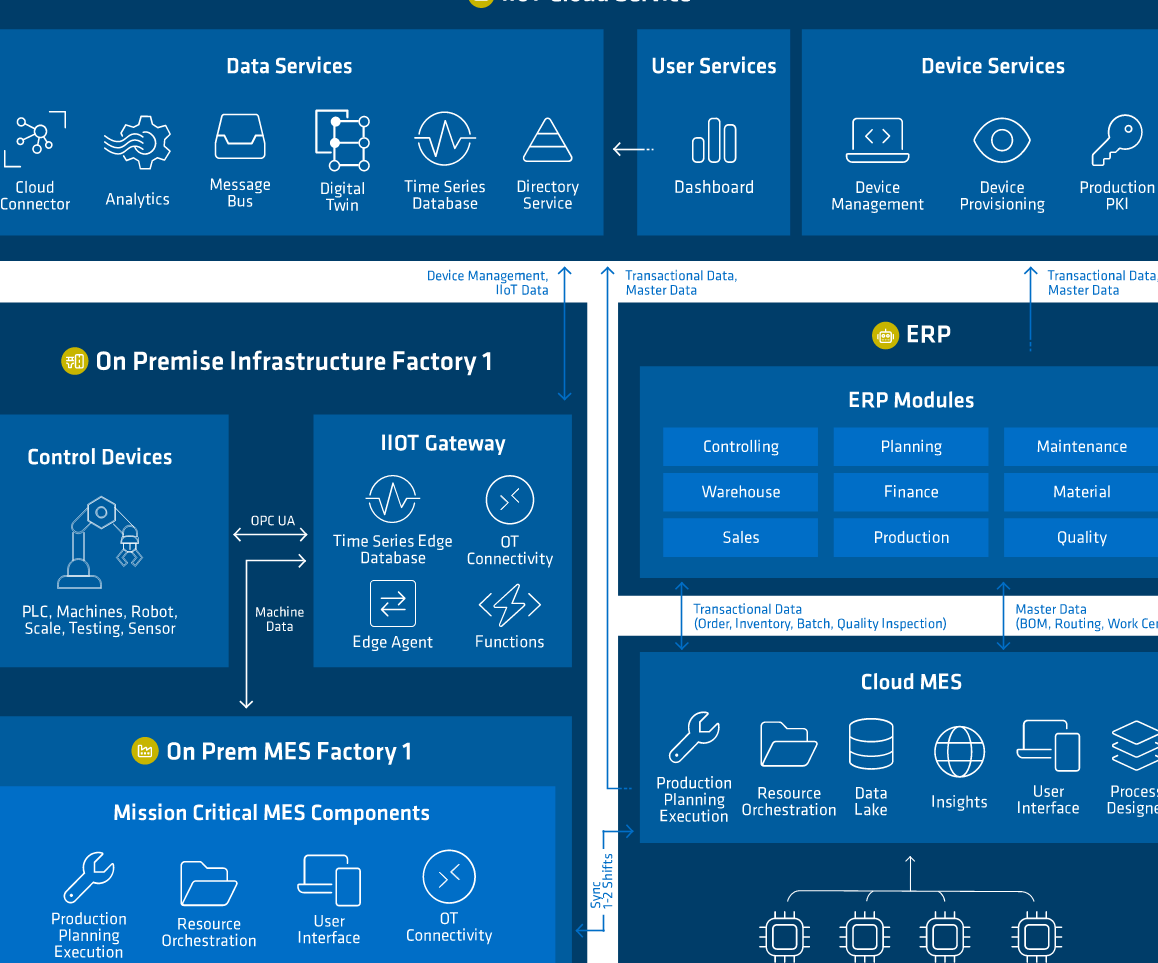

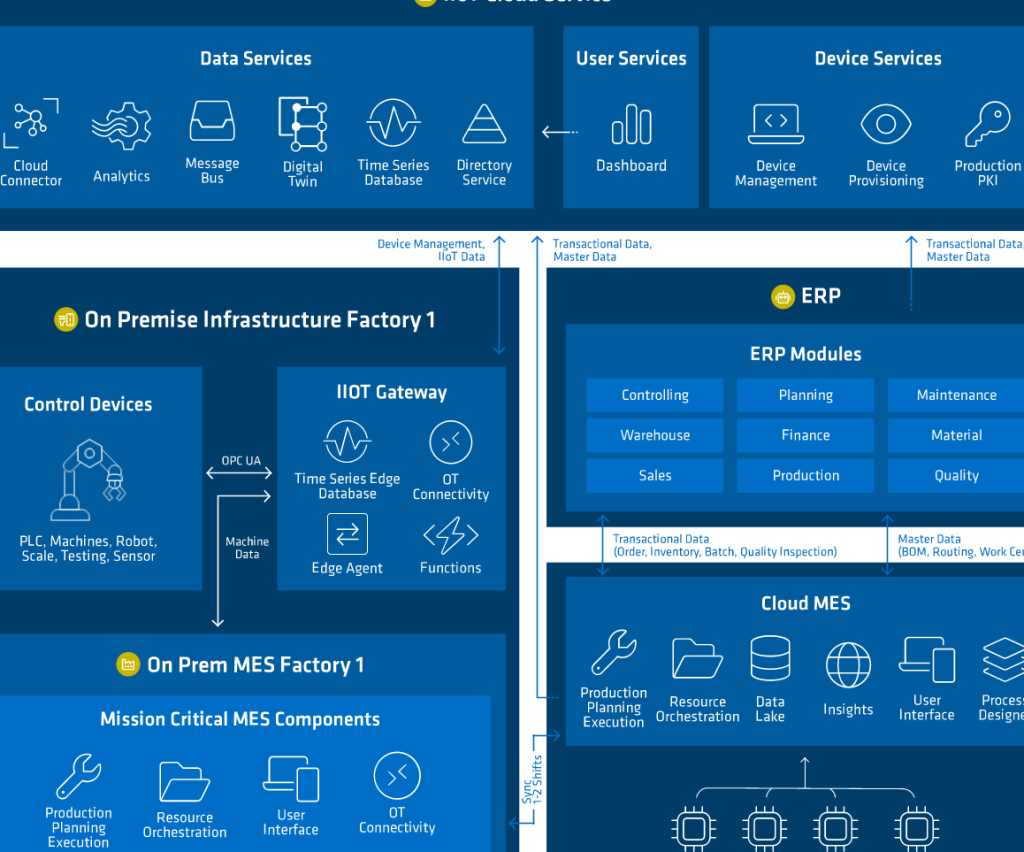

Nachfolgend wird genauer auf die Möglichkeiten einer Asset-Inventarisierung in einem digitalen Shopfloor eingegangen. Beispielhaft wird gezeigt, wie ein produzierendes Unternehmen mit verschiedenen Standorten mit einer zeitgemäßen IT sein Asset-Inventar aufbaut und verwaltet. Ein Asset-Inventar ermöglicht jedem Asset-Verwalter, eine Risikobetrachtung auf Basis von Gefährdungen und Bedrohungen durchzuführen. Dadurch können Shopfloor-Assets oder Operational-Technology (OT)-Assets in der gesamten IT transparent verwaltet werden.

Die IT-OT-Landschaft wird sich in den nächsten Jahren verändern. Manches System muss modernisiert werden. Der Plan eine IIoT-Plattform einzuführen oder die geografische Expansion und der Wunsch, neue Märkte zu adressieren, führen zu einer neuen Nachfrage. All dies wirkt sich auf die aktuelle IT-OT-Landschaft aus. In diesem Umfeld kann die Anlage eines umfassenden Asset-Inventars eine ganze Reihe von Effekten erzielen:

Kosteneinsparungen – Durch eine risikobasierte Absicherung können die Security- und Wartungskosten gesenkt werden.

Verbesserung der Sicherheit und Risikoreduzierung – Mit einem Überblick über Assets können Unternehmen ganzheitliche Sicherheitskonzepte entwickeln. Gefahren können aktiv gemanagt und Sicherheitslücken geschlossen werden, was das Risiko von Angriffen reduziert.

Steigerung der Produktivität – Der Einsatz von Cloud- und KI-Systemen kann Ausfallzeiten reduzieren und Prozesse automatisieren.

Compliance und Governance-Anforderungen – Unternehmen können durch ein gut gepflegtes Asset-Inventar Security-Audits leichter bestehen.

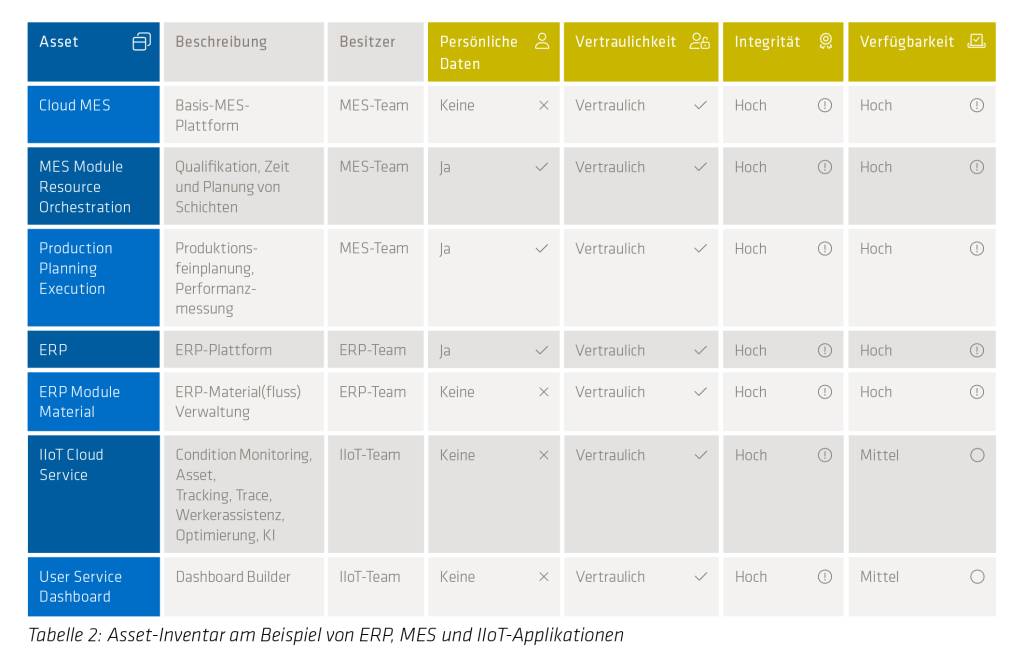

Es hat sich als zielführend erwiesen, Assets wie folgt zu beschreiben:

Asset – Eindeutige Bezeichnung

Beschreibung – Kurzbeschreibung des Assets

Besitzer – Verantwortliches Team

Schutzziele – Persönliche Daten, Integrität, Vertraulichkeit, Verfügbarkeit

Technologische Entwicklungen und Einsatz von GenAI

Technologische Entwicklungen spielen eine entscheidende Rolle bei der Verbesserung der IT-Sicherheit in der digitalen Produktion. Eine vielversprechende Entwicklung ist der Einsatz von künstlicher Intelligenz und maschinellem Lernen Diese Technologien ermöglichen es, große Mengen von Daten in Echtzeit zu analysieren, um Bedrohungen frühzeitig zu erkennen und auf sie zu reagieren.