Bis 2030 werden nach Marktforschungen etwa 30 Milliarden Geräte mit dem Internet verbunden sein. Doch IoT-Konnektivität ist ein zweischneidiges Schwert. Offene Netzwerke erhöhen die Anfälligkeit und das Risiko von Cyberangriffen. Einem Bericht des IBM Threat Intelligence Report zufolge hatte das verarbeitende Gewerbe im Jahr 2022 den höchsten Anteil an Cyberangriffen unter den führenden Branchen weltweit. Im selben Jahr war das verarbeitende Gewerbe die Branche, die am häufigsten Ziel von Ransomware-Angriffen war.

Tausende Unternehmen

in der Pflicht

Mit der NIS-2-Richtlinie soll die Cybersicherheit sowohl im öffentlichen als auch im privaten Sektor steigen. Sie tritt am 1. Oktober 2024 in Kraft und betrifft tausende von Industrieunternehmen. Vorausgesetzt sie haben mehr als 50 Mitarbeiter und einen Umsatz von mehr als 10 Millionen Euro.

NIS 2 listet unter anderem zehn Arten von Cybersicherheitsmaßnahmen auf, die Unternehmen einhalten müssen. Sie umfassen Risikoanalysen und IT-Sicherheitsrichtlinien, den Umgang mit Cybersicherheitsvorfällen, die Geschäftskontinuität, die Sicherheit der Lieferkette, den Umgang mit Schwachstellen, die Bewertung der Maßnahmenwirksamkeit, Cyber-Hygiene und -Schulungen, Kryptografie und Verschlüsselung, Zugriffsmanagement und Kontrollrichtlinien sowie Multifaktor-Authentifizierungslösungen.

Betriebstechnik absichern ist komplex

Hersteller, die ihre OT gemäß NIS 2 absichern wollen, stehen vor besonderen Herausforderungen. Die Betriebstechnologie hat andere Anforderungen als die IT, und die für die IT implementierten Maßnahmen sind oft nicht mit denen für die OT kompatibel. Produktionssysteme umfassen oft alte und sogar veraltete Komponenten. Viele von ihnen sind nicht gepatcht und können nicht aufgerüstet werden, wodurch sie leichter für Cyberbangriffe ausgenutzt werden können. Der Fernzugriff ist ein weiterer komplizierter Faktor.

Defense in Depth und Zero Trust

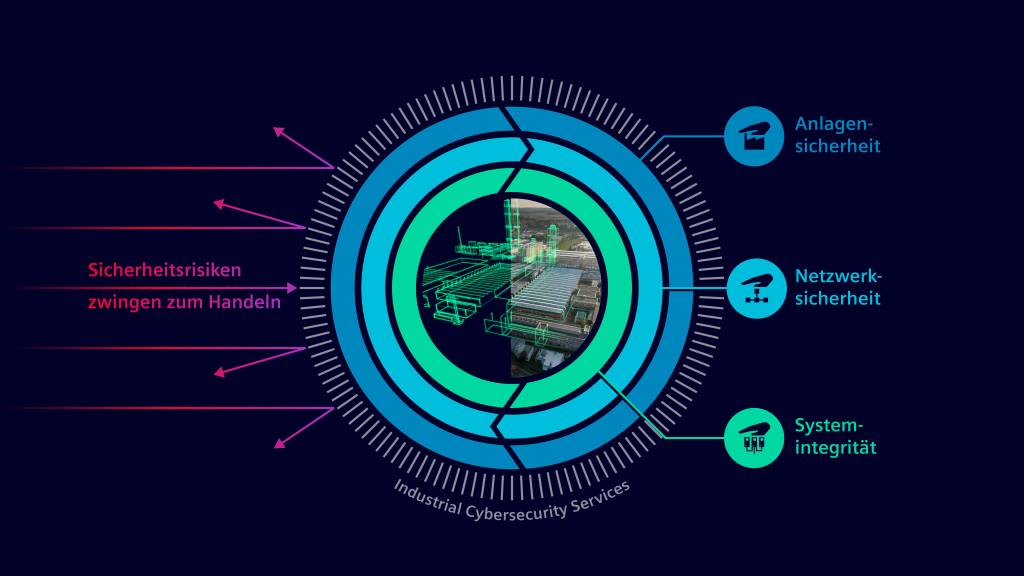

Zum Schutz der Produktion empfiehlt Siemens grundsätzlich das mehrschichtige Defense-in-Depth-Konzept – erweitert um Zero-Trust-Prinzipien. Dieses Konzept entspricht den Empfehlungen der IEC 62443 rund um die Sicherheit in der industriellen Automatisierung. Dieses Konzept umfasst drei Säulen: Anlagensicherheit, Netzwerksicherheit und Systemintegrität. Dabei werden wesentliche Faktoren berücksichtigt, darunter der physische Zugangsschutz und organisatorische Maßnahmen wie Richtlinien und Prozesse sowie technische Maßnahmen zum Schutz von Netzwerken und Automatisierungssystemen vor unberechtigtem Zugriff, Spionage und Manipulation.