Übertragen auf die NIS-2Anforderungen

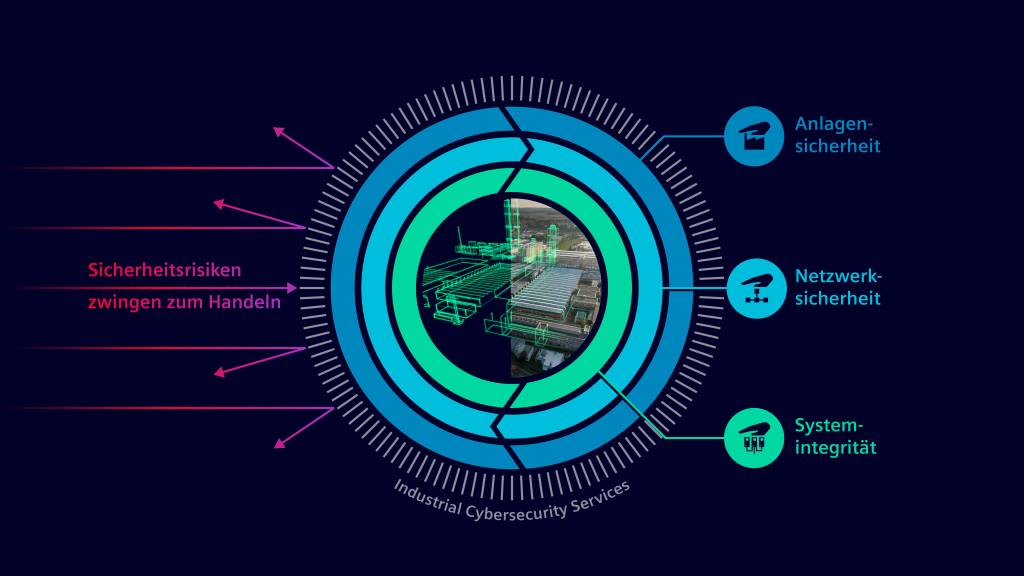

Das Defense-in-Depth-Konzept bietet einen umfassenden Ansatz, die Anforderungen gemäß NIS 2 umzusetzen. Mit Blick auf die Praxis wird im Folgenden beschrieben, wie sich drei Schlüsselanforderungen der Richtlinie mit Rückgriff auf das Konzept erfüllen lassen:

- das Risikomanagement im Bereich Cybersicherheit bewerten

- Kryptographie und Verschlüsselung einsetzen

- Schwachstellenmanagement

Asset Management zum

Netzwerkschutz

Anlagen-Assets zu erkennen und zu verwalten, sollte ein wesentlicher Bestandteil des Konzepts sein, um die NIS-2-Richtlinie zu erfüllen. Der Überblick über die Assets einer Anlage hilft dabei, kritische Geräte zu erkennen, sie zu überwachen und zu betreiben und so ihre Angriffsfläche zu verringern. Dafür kommen ein zentrales Managementsystem zur Überwachung von Netzwerken zum Einsatz, eine Software zur Topologieerkennung sowie ein Tool zur Diagnose und zum Firmware-Management. Programme zur Asset-Erkennung und zum Netzwerk-Scanning kommen noch hinzu, um Cybersecurity-Risikomanagementmaßnahmen weitreichend bewerten zu können.

Kryptographie und Verschlüsselung

Offene Netze vor unbefugtem Zugriff zu schützen, ist ein wesentlicher Bestandteil von Defense in Depth. Kryptographie und gegebenenfalls Verschlüsselung wird im Rahmen des NIS-2-Cybersicherheitsrisikomanagements ebenfalls gefordert. In der Produktionsumgebung von heute tauschen Geräte, Systeme und Benutzer ständig Daten aus. Vielen Systemen mangelt es an einer angemessenen Verwaltung des Datenzugriffs und an Identifizierungsmechanismen, wodurch die Netzwerke offen und anfällig für Man-in-the-Middle-Angriffe werden können. Daten im Klartext sind ebenfalls anfällig für Diebstahl, Manipulation, Spionage und Sabotage. Die Verschlüsselung der OT-Kommunikation mindert das Risiko von Ausfallzeiten, Diebstahl und Schäden.