In Fertigungsanlagen kann die Kommunikation von der Engineering-Plattform, etwa dem TIA-Portal von Siemens, über die Steuerungen bis hin zu den HMI-Stationen verschlüsselt werden. Hier kommt die Transport Layer Security (TLS) 1.3 zum Einsatz, die keine bekannten Schwachstellen aufweist. Die Authentifizierung der Kommunikationspartner soll verhindern, dass unautorisierte Benutzer mit Anlagenkomponenten kommunizieren. Die Komponenten werden außerdem durch individuelle Zertifikate identifiziert, was das Sicherheitsrisiko verringert, selbst wenn ein Zertifikat kompromittiert wird.

Schwachstellen und Patches

Für viele Systeme werden täglich neue Schwachstellen gemeldet, die Angreifer ausnutzen könnten, wenn keine Schutzmaßnahmen ergriffen werden. Betreiber sollten neue Schwachstellen also möglichst schnell erkennen und patchen. Eine der Pflichten des NIS-2-Cybersicherheitsrisikomanagements ist der Umgang mit erkannten Schwachstellen. Industrieunternehmen sollten eine Quelle haben, die sie laufend mit Informationen über bekannte Schwachstellen versorgt.

Eine solche Plattform könnte gleichzeitig Schwachstellenwarnungen für die Systeme des Benutzers ausgeben, etwa über eine webbasierte Anwendung oder über APIs. Darüber hinaus sollten Betreiber einen Schwachstellen-Scanner einsetzen, um potenzielle Einfallstore in ihren Industrienetzwerken selbst zu erkennen. Schließlich hilft ein Patch-Management-Tool den Betreibern bei der Verwaltung wichtiger Microsoft-Produktaktualisierungen.

Die Zeit läuft

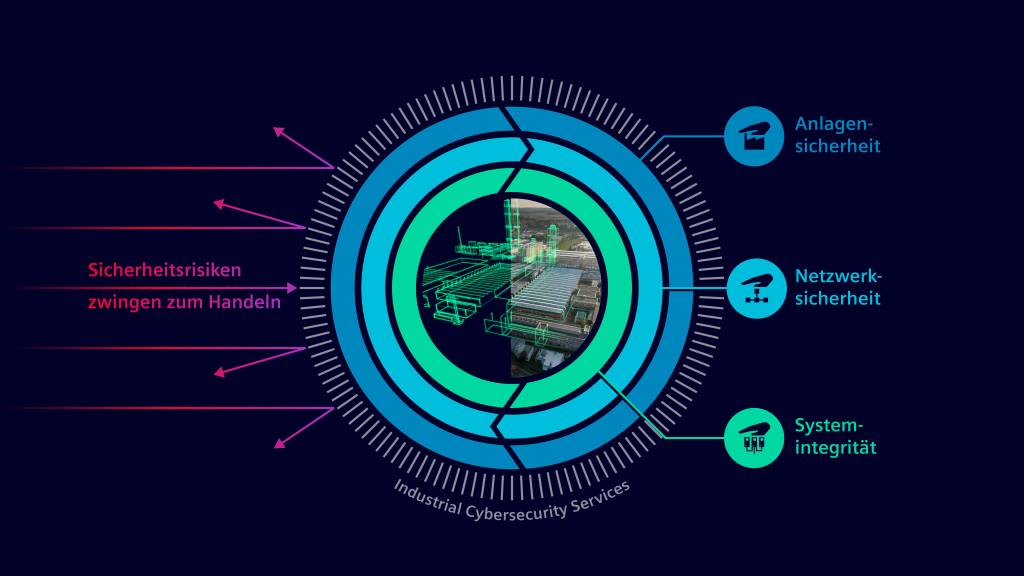

Obwohl die gesetzliche Frist für die Einhaltung der NIS-2-Richtlinie noch Monate entfernt ist, sollten sich Industrieunternehmen rechtzeitig damit auseinandersetzen. Etwa indem sie ein Cybersicherheitskonzept entwickeln und konsequent umsetzen, bei Bedarf mit Unterstützung durch externe Beratung.