Der Mobilfunkstandard 5G gilt als Schlüssel für die Digitalisierung, denn mit seiner hohen Bandbreite, der geringen Latenz und der Fähigkeit, extrem viele Geräte und Sensoren im IoT zu verbinden, ermöglicht er völlig neue Anwendungsfälle. Fertigungsunternehmen können unzählige Statusdaten von Maschinen mit KI-Anwendungen in Echtzeit auswerten, um Abläufe zu verbessern und Störungen zu vermeiden. Zudem erlaubt 5G erstmals den Aufbau privater Mobilfunknetze, sodass Unternehmen unabhängig von öffentlichen Netzen sind und ihre Daten die eigenen Infrastrukturen nie verlassen.

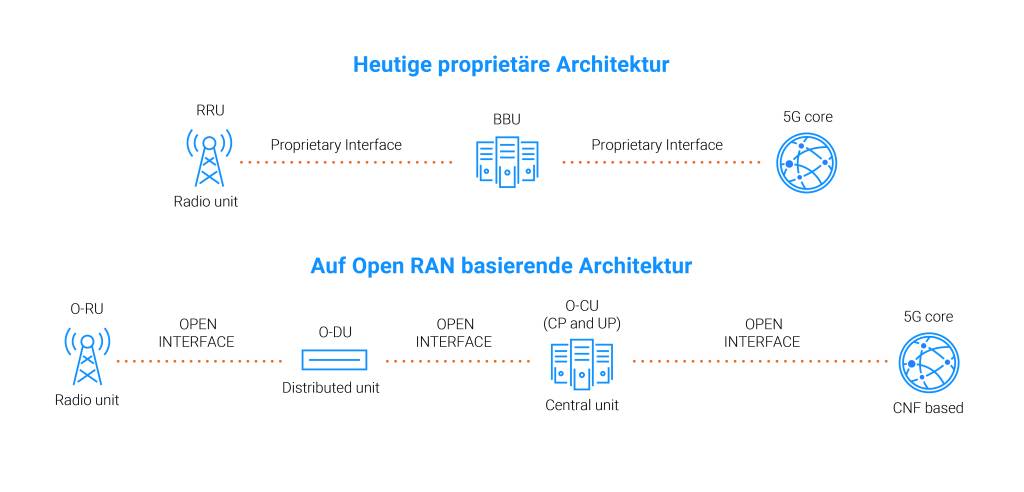

Eine wichtige Eigenschaft von 5G ist die Entkopplung von Hardware und Software in den Funkzugangsnetzen, den Radio Access Networks (RAN). Dadurch lassen sich Netzwerkfunktionen als virtuelle Instanzen auf Standard-Hardware ausführen, sodass eine Alternative zu geschlossenen, proprietären Systemen entsteht, wie sie bei den bisherigen Mobilfunkgenerationen zum Einsatz kommen. Einzelne Funktionen können auf Server in Rechenzentren oder in der Cloud verlagert werden und müssen nicht mehr zwangsläufig auf der Basisstation vor Ort laufen. Zudem erfordern Upgrades des RANs keinen Austausch der Hardware mehr, da sich neue Funktionen einfach per Software-Aktualisierung nachrüsten lassen. Damit die verschiedenen Hardware- und Software-Komponenten im virtualisierten RAN (vRAN) reibungslos zusammenspielen, hat die O-RAN Alliance standardisierte, offene Protokolle und Schnittstellen für ein Open RAN (O-RAN) definiert.

Transparenz und Vielfalt

Natürlich sind proprietäre Implementierungen von vRAN möglich, doch O-RAN bieten mit seiner Interoperabilität einen enormen Vorteil: Unternehmen können sich jeweils die Komponenten heraussuchen, die am besten zu ihren Anforderungen passen – etwa hinsichtlich Leistung, Energieeffizienz oder Sicherheit – und diese frei kombinieren. Zudem entspricht der offene, transparente Ansatz von O-RAN eher dem in der IT-Welt inzwischen fest etablierten Prinzip Zero Trust. Schließlich ist es deutlich leichter, offene als geschlossene Systeme zu verifizieren.

Letztlich bieten geschlossene Systeme eine eher trügerische Sicherheit, die vor allem darauf beruht, dass wenig über sie bekannt ist. Es handelt sich um Security by Obscurity – ein Prinzip, von dem die meisten Sicherheitsexperten dringend abraten. Denn in den Systemen können Angreifer etwa durch Reverse Engineering schwerwiegende Schwachstellen entdecken und diese oft lange unbemerkt ausnutzen. In offenen Systemen hingegen kommen solche Schwachstellen meist frühzeitig zu Tage.

Natürlich bedeutet offen nicht automatisch sicher, aber mehr Augen auf Bugs und Schwachstellen im Zusammenspiel mit einem besseren Wissen über die Systeme zu haben, führt letztendlich zu einer höheren Sicherheit. Zudem sorgt die Vielfalt an Herstellern und Systemen, die Open RAN ermöglicht, gesamtheitlich betrachtet ebenfalls für einen gewissen Schutz, denn Angriffe auf eine Schwachstelle betreffen üblicherweise nur einen Teil der Infrastrukturen und nicht sämtliche Netze. In Monokulturen sind die Auswirkungen deutlich weitreichender. Zwar stammen geschlossene RAN-Architekturen nicht nur von einem einzigen Anbieter, doch sie kommen aufgrund der überschaubaren Anzahl von Anbietern einer Monokultur recht nahe, sodass ein inhärentes Risiko besteht.

Hohe Software-Qualität

Für ihre RAN-Systeme auf Basis von Open RAN nutzen Anbieter in weiten Teilen Open-Source-Software – alle TK-Lösungen von Dell Technologies setzen z.B. auf Linux. Das hat den einfachen Grund, dass Open Source eine hohe Transparenz bietet und unabhängige Sicherheitsprüfungen ermöglicht. Zudem kümmert sich um die meisten Projekte eine rege Community, in der viele große Software-Unternehmen mitarbeiten und die Schwachstellen schnell beseitigt.

Dass Open Source generell eine sehr hohe Qualität hat, belegte bereits vor zehn Jahren der Coverity Scan Report. Er basiert auf Auswertungen des Tools Coverity Static Analysis, das Bugs im Quellcode mit Hilfe statischer Analysen aufspürt. Die Entwickler des Linux-Kernels nutzen es seit Mitte der 2000er-Jahre und haben mit Coverty mehr als 3.000 Fehler gefunden – einige davon potenziell ausnutzbare Sicherheitslücken, wie aus den Logs der Code-Änderungen hervorgeht. Jedenfalls stellte der Report fest, dass 2013 die Fehlerdichte – also die Anzahl der Fehler pro 1.000 Zeilen Code – bei Open-Source-Projekten erstmals unter der von proprietären Projekten lag. Die folgenden Jahre bestätigten diese Entwicklung dann.

Dennoch bergen Software-Lieferketten immer ein gewisses Risiko. Die O-RAN Alliance hat daher im vergangenen Jahr einen Software Bill of Materials zur verpflichtenden Anforderung für Open RAN gemacht. Die Anbieter der Systeme müssen somit eine strukturierte Aufzeichnung über die verwendeten Software-Komponenten, ihre Herkunft und Beziehungen untereinander mitliefern. Das hilft Unternehmen nachzuvollziehen, welche Software sie tatsächlich einsetzen und welche Pakete und Bibliotheken von anderen Projekten sie enthält.

Anbieter wie Dell Technologies gehen aber noch weiter und bieten eine Verifizierung für die Hardware an, um eventuelle Veränderungen an den Systemen auf dem Lieferweg sichtbar zu machen. Dafür werden nach dem Zusammenbau alle Komponenten mit ihrer eindeutigen ID erfasst, aus diesen Informationen ein Zertifikat generiert und in einem unveränderlichen Speicherbereich abgelegt. Nach der Lieferung können Unternehmen dann ein eigenes Inventar der Komponenten erstellen und mit dem Zertifikat abgleichen – gibt es Abweichungen, wurde das System nach Verlassen des Werks verändert.

Sichere Umsetzung

Zwar hatte das BSI vor einigen Jahren die Sicherheit von Open RAN kritisiert – unter anderem, dass das Konzept verschiedene Sicherheitselemente vorsieht, die nur optional, aber nicht verpflichtend sind. Mit diesen Elementen bietet Open RAN jedoch keine signifikanten Risiken, weshalb Systemhersteller und Netzbetreiber sie unbedingt implementieren sollten. Darüber hinaus wurde Open RAN seitdem deutlich weiterentwickelt und etwa um neue Sicherheitsanforderungen und -kontrollen für die Umsetzung von Zero Trust erweitert. Das zeigt das Bemühen der in der O-RAN Alliance zusammengeschlossenen Unternehmen und Organisationen, die Sicherheit der neuen Mobilfunknetze immer weiter zu verbessern.