Auf die Hersteller von Produkten mit digitalen Elementen kommen verschiedene neue EU-Verordnungen und Regelwerke zu, die in naher Zukunft erfüllt werden müssen. Sie sollen in erster Linie die Cybersicherheit verbessern, aber auch für eine weiterreichende Produkthaftung sorgen. Zwei Beispiele dazu sind der Cyber Resilience Act (CRA) sowie das EU-Gesetzgebungsverfahren 2022/0302 (COD), um Software inklusive Betriebssysteme, Firmware, Computerprogramme, Anwendungen oder KI-Systeme in die Produkthaftungsgesetze einzubeziehen. Gleichzeitig wurden in die 2022/0302 (COD) aber auch die erweiterten Sicherheitserwartungen der Nutzer eingearbeitet. So gilt ein Produkt zukünftig als fehlerhaft, wenn es keine ausreichende Cybersicherheit bietet.

Aber auch zahlreiche Betreiber technischer Einrichtungen sind durch die EU-Richtlinie 2022/2555 (NIS-2) gefordert, die Cybersicherheit ihrer IT- und OT-Systeme an die Vorgaben anzupassen. Besonders heikel: Die betroffenen Firmen und Organisationen müssen die NIS-2-Anforderungen bereits ab Oktober 2024 erfüllen. Des Weiteren sollen in Deutschland Vorstände und Geschäftsführer bei einer unzureichenden NIS-2-Umsetzung persönlich haften.

Überblick der NIS-2-Vorgaben

Das NIS-2-EU-Amtsblatt 2022/2555 fordert über den Artikel 21 die Umsetzung verschiedener Cybersicherheitspraktiken, um die Netzwerk- und Informationssysteme sowie die physische Umwelt der betroffenen Systeme vor Sicherheitsvorfällen zu schützen. Die erforderlichen Maßnahmen lassen sich wie folgt zusammenfassen:

- Strategien zur Risikoanalyse: Konzepte in Bezug auf die Risikoanalyse und Sicherheit für Informationssysteme. Bei der Umsetzung sollte man sich an etablierten IT-Methoden orientieren.

- Umgang mit Sicherheitsvorfällen: Bewältigung von Sicherheitsvorfällen in Bezug auf interne und externe Aspekte. Dazu gehören auch Meldepflichten.

- Operative Kontinuität: Besonders wichtig ist die Aufrechterhaltung des Betriebs, wie Backup-Management und Wiederherstellung nach einem Notfall, aber auch ein professionelles Krisenmanagement.

- Lieferkettensicherheit: Dazu gehören auch die sicherheitsbezogenen Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und den unmittelbaren Partnern. Dabei sind die spezifischen Schwachstellen sowie die Cybersicherheitsaspekte externer Partner einzubeziehen.

- Allgemeine Betriebsrichtlinien: Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, einschließlich Management und Schwachstellenanalysen bzw. die Offenlegung von Schwachstellen.

- Bewertungs- und Messsystem: Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit. Auch bei der Umsetzung dieser Maßnahme eignen sich etablierte IT-Methoden als Vorlage.

- Kontextbezogene Mitarbeiterschulung: Grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit. Sehr wirkungsvoll sind hier auch regelmäßige Nachschulungen. Cybersecurity lebt, insofern kommt ständig neues Wissen hinzu.

- Kryptografierichtlinien: Konzepte und Verfahren für den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung. Dieses Thema ist sehr komplex. Insofern empfiehlt sich das Hinzuziehen externer Experten.

- Personal und Anlagensicherheit: Sicherheit des Personals, Konzepte für die Zugriffskontrolle und das Anlagenmanagement.

- Richtlinien zur Authentifizierung und sicheren Kommunikation: Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung sowie weitere Aspekte. Die hier erforderlichen Einzelmaßnahmen haben eine gewisse Schnittmenge zu den Kryptografierichtlinien.

Alle umgesetzten Einzelmaßnahmen müssen auf einem gefahrenübergreifenden Ansatz beruhen. Darüber hinaus sind die Meldepflichten des Artikel 23 mit den drei Zeitfenstern (innerhalb von 24 Stunden, nach 72 Stunden und einem Monat) zu Cyberangriffen zu beachten.

Ein Praxisbeispiel

Hinsichtlich der Methoden zur Risikoanalyse gemäß des NIS-2-Artikel 21 gehören in der Praxis selbstverständlich auch Sicherheitstests mit Bedrohungsanalysen und Schwachstellenbewertungen für die Automatisierungstechnik dazu. Das gilt beispielsweise für jede einzelne Anlage bzw. Baugruppe mit einer Kommunikationsschnittstelle innerhalb einer Produktionsumgebung. Dabei darf man sich nicht nur auf permanente Ethernet-LAN- und Wi-Fi-Verbindungen konzentrieren. Auch ein USB-Stecker an einem Schaltschrank, der gelegentlich für Fernwartungsaufgaben genutzt wird, ist in die Analyse einzubeziehen.

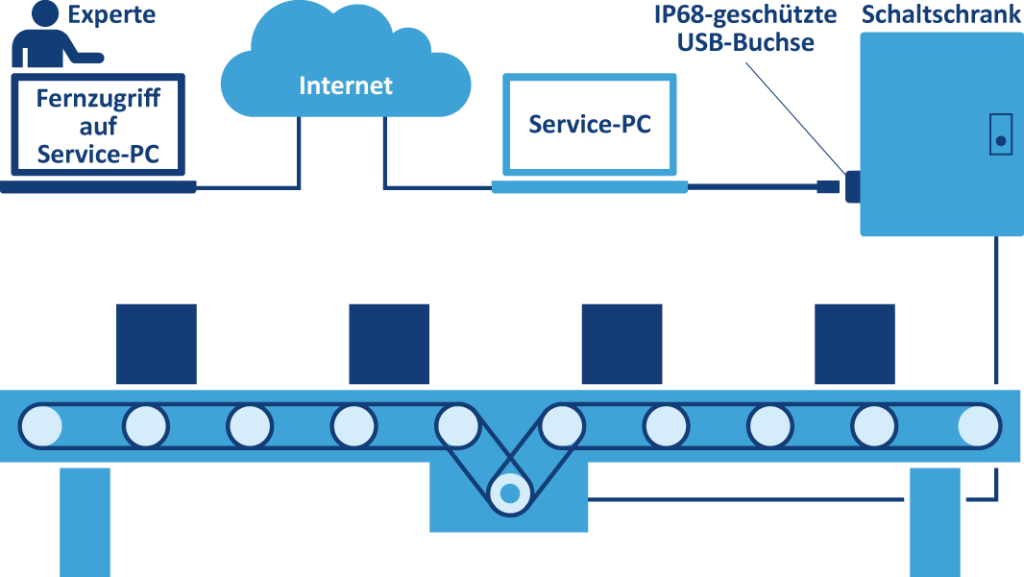

In dem Beispiel einer Förderanlage und verschiedenen Förderelementen für den innerbetrieblichen Materialtransport wird im Servicefall ein Notebook per USB mit dem Schaltschrank verbunden. Auf dem Notebook als Service-PC ist eine SPS-Programmierumgebung plus eine PC-Fernsteuersoftware installiert. Der PC wird über das Anlagenbetreiber-IT-Netzwerk mit dem Internet verbunden, um einem Fernwartungsexperten des Anlagenherstellers den Fernzugriff zu ermöglichen. Nachdem die Fernwartung beendet wurde, wird die USB-Kabelverbindung getrennt und der Service-PC wieder abgebaut.

Aus technischer Sicht funktionieren solche Fernzugriffslösungen gut. Hinsichtlich der Cybersecurity-Perspektive sind sie allerdings eine Katastrophe: Am Schaltschrank befindet sich eine völlig ungeschützte Schnittstelle mit Direktzugriff auf die Anlagensteuerung. Der Service-PC könnte voller Schadsoftware sein und der extern per Internet zugeschaltete Mitarbeiter muss sich noch nicht einmal gegenüber dem Betreiber und der Anlage authentifizieren. Würde man für dieses Szenario eine Bedrohungsanalyse gemäß der weit verbreiteten und bewährten STRIDE-Methode (STRIDE = Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) durchführen und das Ergebnis bewerten, wäre der IP68-USB-Stecker am Schaltschrank sofort zu demontieren und die Öffnung zu verschließen.

Einzelmaßnahmen für mehr Sicherheit

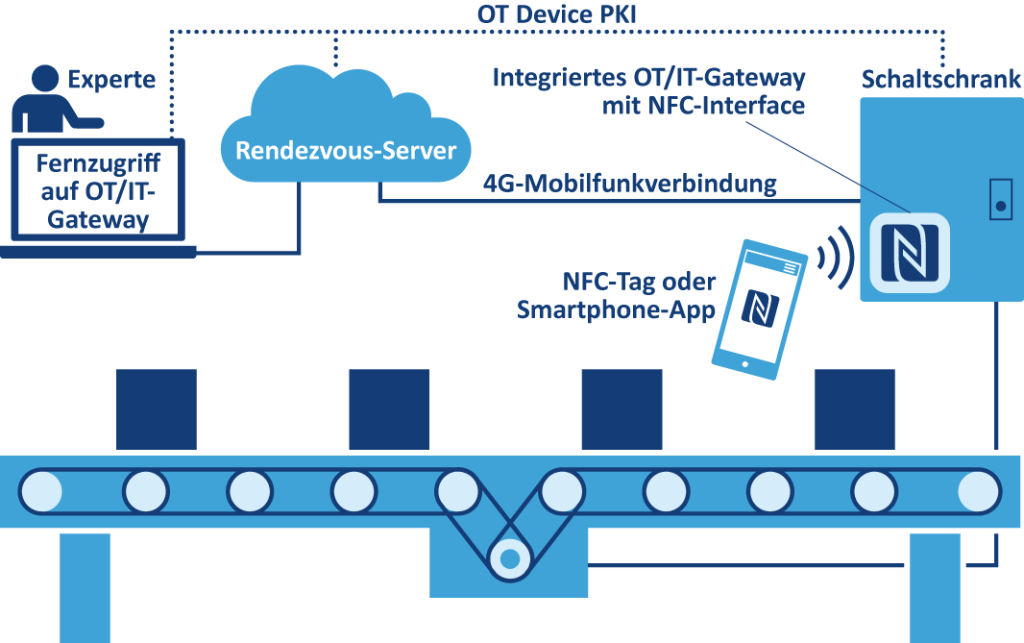

Die größten Schwachstellen vor Ort in der Anlage sind in diesem Beispiel die USB-Steckverbindung und der PC, der für Servicezwecke mit dieser Schnittstelle verbunden wird. So wächst laut Honeywell USB Threat Report 2024 die Anzahl der speziell für Cyberattacken über USB-Schnittstellen entwickelten Malware-Varianten von Jahr zu Jahr. Konzeptionell lässt sich die fehlende Authentifizierung des Mitarbeiters gegenüber der Anlage (also der Steuerungstechnik im Schaltschrank) als gravierende Schwachstelle einstufen. Die Fernzugriffskommunikation wird vermutlich TLS-gesichert erfolgen und lässt sich daher im Rahmen einer Bedrohungsanalyse als ausreichend sicher bewerten. Problematisch wäre es allerdings, wenn über diese TLS-Verbindung eine Software-Update-Datei vom PC des Fernwartungsexperten in eine Steuerung im Schaltschrank heruntergeladen wird und im Zielpunkt (also innerhalb des Schaltschranks) weder die Authentizität noch die Integrität des Updates geprüft werden.