Sichere Identitäten bilden den Kern der IT-Sicherheit bei der Kommunikation von Menschen und Maschinen im Internet. Tritt ein Hacker glaubhaft als jemand anderes auf, so lässt der Getäuschte den Angreifer ahnungslos ins eigene Netz. Die PKI schafft Voraussetzungen für die eindeutige Identifikation der Akteure. Herzstück einer PKI sind Zertifikate, die von einer vertrauenswürdigen Zertifikatsstelle, der Certification Authority (CA) ausgestellt werden. Jeder Anwender, jedes Gerät ob ganze Produktionsanlage, eine einzelne Maschine oder ein Gerät der IT-Infrastruktur erhält ein solches Zertifikat. Dadurch werden diese authentifiziert und autorisiert, das Netzwerk verfügt über einen Vertrauensanker.

Beratung und Anforderungsanalyse

Die Planung einer PKI und Definition der Anwendungen berücksichtigt an erster Stelle die Analyse der Situation und daraus resultierende Anforderungen. Ist bereits eine PKI im Einsatz? Welche Anwendungsfälle und Anforderungen deckt sie ab? Kann sie weiter betrieben oder muss sie aufgrund mangelhafter Leistungsfähigkeit migriert werden? Dabei sollte auf Skalierbarkeit und Ausfallsicherheit geachtet werden – Stichwort Zukunftssicherheit. Ein weiterer Aspekt betrifft vorgegebene Regularien, die etwa den Einsatz von Hardware Security Modulen zur Schlüsselaufbewahrung vorschreiben oder Zertifizierungen der Rechenzentrumsinfrastruktur, in der die PKI betrieben wird. Hier gilt es auf die Änderungen seitens der NIS2-Direktive zu achten, die zahlreiche Unternehmen in den Kreis der KRITIS-Betriebe (kritische Infrastruktur) neu aufnimmt. Last but not least speichert eine PKI personenbezogene und sicherheitsrelevante Daten. Damit gelten Anforderungen aus den Bereichen Datenschutz und Datensicherheit. Vor allem bei der Auswahl eines Managed PKI Anbieters sind der Speicherort sowie der Nachweis der Einhaltung aller relevanten Vorgaben zum Schutz der Daten von entscheidender Bedeutung. Ein Managed PKI Dienstleister aus der EU, garantiert Anwendern die bewährten rechtlichen Rahmenbedingungen.

Managed oder On Premise

Die Einführung einer PKI und insbesondere der Betrieb im eigenen Rechenzentrum ist eine anspruchsvolle, komplexe Aufgabe. Er empfiehlt sich bei speziellen Anwendungsfällen und Anforderungen mit individuellen Anpassungen. Je nach Einsatzzweck ist jedoch der Eigenbetrieb einer PKI aus regulatorischen Gründen nicht statthaft oder ob des fehlenden Fachpersonals oder Know-hows schlichtweg wirtschaftlich unrentabel. Eine Alternative bietet die Managed PKI, die geringeren Aufwand bei Planung, Vorbereitung und operativem Betrieb benötigt. Managed PKIs stehen nicht nur schneller bereit, sondern entlasten Anwender von der Verantwortung, Konfigurationen, Backup-Konzepte, Ausfallsicherheit sowie Zugriffsrechte zu regeln und sicherzustellen. Darüber hinaus bietet ein Dienstleister Flexibilität bei wachsenden Verschlüsselungsvorgaben und gewährleistet Software- und Security-Updates sowie eine geschützte, möglicherweise zertifizierte Umgebung. Know-how zu PKI und IT-Security muss nicht aufgebaut werden. Eine qualifizierte Managed PKI wird exklusiv für den Nutzer eingerichtet und bildet die komplette Vertrauenskette von Root- über Sub-Certification-Authorities (CA) bis zu den Anwenderzertifikaten ab.

Skalierbarkeit und Schutz der Schlüssel nach dem aktuellen Stand der Technik sind ebenfalls empfehlenswert. Ideal ist es, öffentliche Zertifikate über eine oder mehrere angebundene Public-CAs einzubeziehen, etwa für öffentliche E-Mail-Zertifikate, damit diese extern überprüfbar sind. Ein umfassendes Certificate Lifecycle Management (CLM) sollte in einem solchen Angebot nicht fehlen, um alle Aspekte effizient zu verwalten und zu sichern.

Ein integriertes CLM senkt dabei dauerhaft die Kosten. Es überwacht die Zertifikatsgültigkeit und ermöglicht die rechtzeitige Verlängerung der Laufzeiten. So setzt ein CLM organisatorische Aspekte bei der Zertifikatsverwaltung einfach und automatisiert um. Dazu zählen ebenfalls die Zuweisung von Rollen und Rechten für die Verwaltung von Zertifikaten sowie die Konfiguration von Benachrichtigungen. Gerade bei später anstehenden Anpassungen der Prozesse und Organisationsstrukturen minimiert ein CLM Kosten und Zeitaufwand.

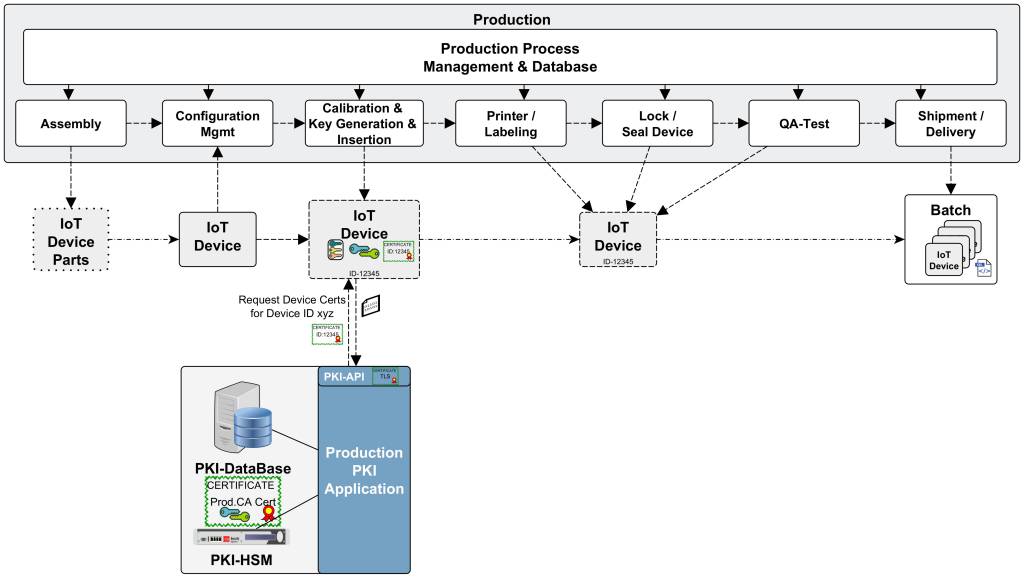

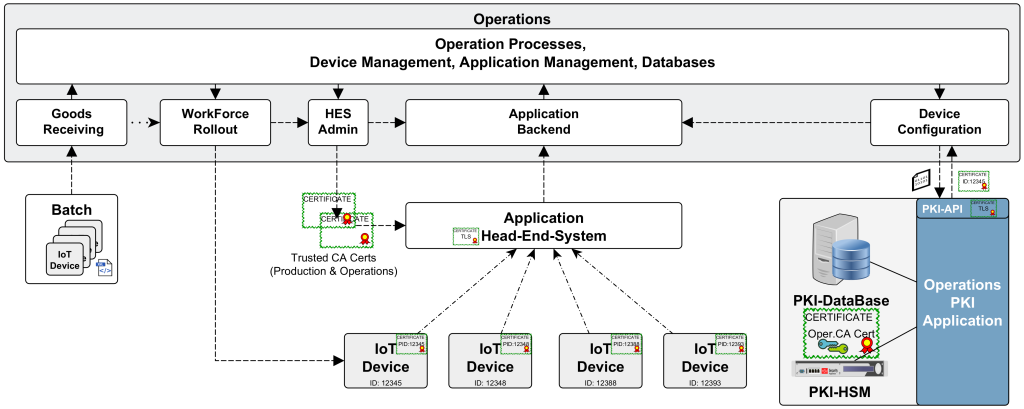

Sichere Produktion mit Zertifikat

Unstrittig ist, dass sich OT und IT mittlerweile nicht mehr trennen lassen. Dies gilt sowohl für die Produktion im eigenen Unternehmen, als auch bei Maintenance oder gar After-Sales-Service. Daher ist es von zentraler Bedeutung, alle Aspekte der Verschlüsselung über den gesamten Lifecycle der Geräte bei der Planung einer PKI zu berücksichtigen. Dies bezieht sich jedoch nicht nur auf die Anlagen selbst sondern auch auf die Produktion sowie den Betrieb von IoT-Geräten.