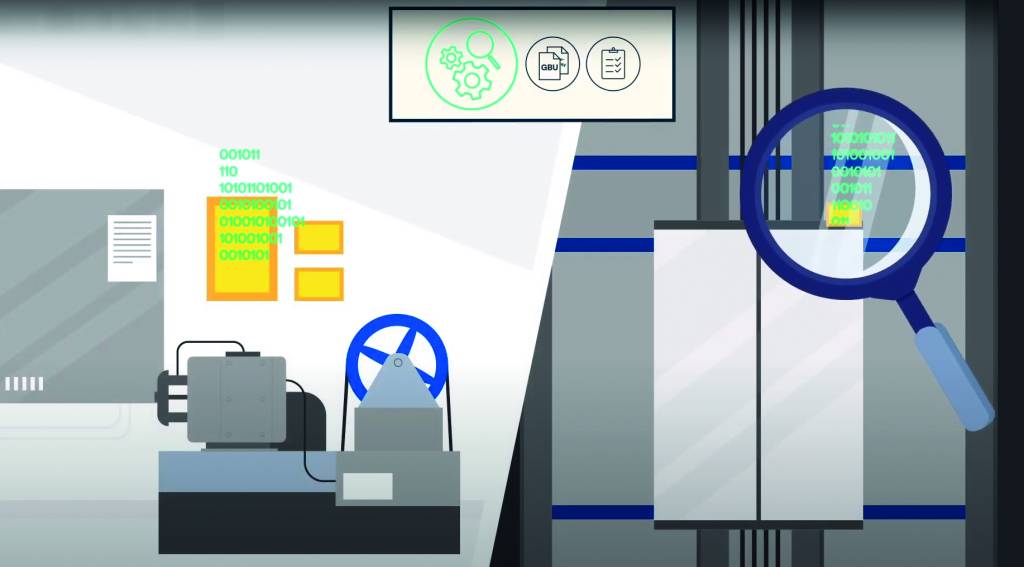

In Deutschland sind etwa 800.000 überwachungsbedürftige Aufzugsanlagen in Betrieb. Auch wenn im Bewusstsein der Betreiber nur wenige Aufzüge vernetzt sind, so zeigt sich dennoch, dass häufig einzelne Komponenten wie das Notrufsystem oder die Steuerung mit dem Internet verbunden sind und somit Anforderungen an die Cybersicherheit genügen müssen. Maßnahmen, die den Zugriff erschweren, sollten verhältnismäßig, angemessen und wirksam sein sowie dokumentiert und regelmäßig geprüft und aktualisiert werden. Denn: Bauteile, die über Datenschnittstellen verfügen, sind nicht nur für autorisierte Zugriffe interessant wie bei einer vorausschauenden Wartung und der Zustandsüberwachung durch Hersteller oder Wartungsunternehmen. Sie sind auch mögliche Ziele für nicht autorisierte Zugriffe, unerwünschte Manipulationen oder Datendiebstahl. Betreiber müssen ihre Systeme deshalb davor schützen und die Maßnahmen, die sie hierzu ergreifen, dokumentieren und regelmäßig aktualisieren. Je früher die Cybersicherheit im Lebenszyklus eines Aufzugs berücksichtigt wird, desto geringer ist der Aufwand dafür. Für sicherheitsrelevante Mess-, Steuer- und Regeleinrichtungen ist die ‚TRBS 1115 Teil 1‘ die Grundlage für Cybersicherheit an überwachungsbedürftigen Anlagen. Deren Betreiber müssen verbindlich eine Gefährdungsbeurteilung (GBU) erstellen. Sie dient dazu, mögliche Gefahren zu identifizieren, zu bewerten und geeignete Maßnahmen zu definieren, mit denen mögliche Risiken minimiert werden. Wenn bereits eine GBU vorliegt, ohne dass darin Maßnahmen für die Cybersecurity enthalten sind, muss sie nachträglich ergänzt werden. Welche Maßnahmen dies konkret sind, legt die TRBS nicht fest; hier geben die IEC62443 für die Cybersicherheit von industriellen Automatisierungs- und Steuerungssystemen sowie die auf ihr basierende branchenspezifische ISO8102-20 Aufschluss über eine sinnvolle Vorgehensweise.

Anforderungen der ISO8102-20

Die im Jahr 2022 erschienene ISO8102-20 teilt u.a. Aufzüge in vier Bereiche, sogenannte Domains ein: Safety, Essential, Alarm und Others. Safety fasst alle Einrichtungen zusammen, die zur Funktionalen Sicherheit gehören. Alle elektrischen Sicherheitsbauteile mit programmierbaren Elementen fallen in diese Kategorie, z.B. Notendschalter, digital angesteuerte Fangvorrichtungen oder Geschwindigkeitsbegrenzer. Komponenten der Funktionalen Sicherheit haben ein Safety Integrity Level (SIL). Für Aufzüge sind diese im Anhang A der DIN EN 81-20 gelistet. Essential beinhaltet die betriebsrelevanten Komponenten wie Antrieb, Türsteuerung, Frequenzumrichter oder die Sicherheitssteuerung, sofern sie keine Anforderungen an die Funktionale Sicherheit enthalten. Störungen dieser Teile stellen ein Verletzungsrisiko dar, etwa durch Stöße oder Stolpern, z.B. wenn der Aufzug nicht mehr bündig stoppt. Ein nicht einwandfrei arbeitender Türantrieb kann zu Quetschungen führen. Der Bereich Alarm umfasst alle Notrufinstrumente, Kommunikationssysteme und Rettungsmaßnahmen. Alle Bauteile, die den sicheren Betrieb nicht beeinflussen, sind im Bereich Others gelistet. Das betrifft etwa Werbedisplays in der Aufzugskabine.

Definiertes Sicherheitsniveau

Den Bereichen Safety, Essential und Alarm werden verschiedene Security Level (SL) zugeordnet. SL 0 erfordert dabei keinen besonderen Schutz. SL 4 bedeutet, die Komponenten sind umfangreich gegen versierte Angreifer zu schützen. Das erforderliche Schutzniveau für das jeweilige Level und die zugehörigen Maßnahmen finden sich in der IEC62443. Die Belegung für die einzelnen Komponenten des Aufzugs ist in der ISO8102-20 nachzulesen. Gruppenweise werden für die einzelnen Domains verschiedene SL angesetzt, die sich zu SL-Vektoren zusammenfügen. SL-Vektoren ermöglichen es, verschiedene Sicherheitsaspekte zu charakterisieren und zu bewerten. Damit werden Maßnahmen passend zum angemessenen Sicherheitsniveau definiert. Schon ein Passwortschutz kann für manche Bereiche ausreichend und verhältnismäßig sein. Weitere Maßnahmen betreffen neben der Zugriffskontrolle auch die Datensicherung, Verschlüsselung oder die Wiederinbetriebnahme nach einem Notfall.

Normen für IT- und OT-Sicherheit

Unabhängig von Unternehmensgröße und Branche gilt für die IT-Sicherheit in Organisationen die ISO27001. Sie beschreibt Managementsysteme für die Informationssicherheit (ISMS) und deren Umsetzung. Für Betreiber kritischer Infrastrukturen etwa ist ein zertifiziertes Informationsmanagement vorgeschrieben. Wer Maschinen vernetzt und ansteuert und damit nicht mehr in der IT, sondern in der sogenannten OT (Operational Technology) tätig ist, der kann die IEC62443 mit ihrem Fokus auf industrielle Systeme nutzen. Unternehmen, die Automatisierungs- und Steuerungssysteme in ihren Prozessen einsetzen, müssen diese Norm beachten, ebenso die Hersteller solcher Systeme. Hersteller und Betreiber unterliegen verschiedenen gesetzlichen Bestimmungen. Die Norm beinhaltet deshalb nicht nur die eingesetzte Hard- und Software, sondern auch die dazugehörigen Prozesse. Sie regelt das Zusammenspiel von Komponentenanbietern mit Integratoren und Betreibern.