Entrust ergänzt sein Lösungsportfolio um neue Funktionen zur Umsetzung von Zero-Trust-Architekturen.

Kategorie: Security

Lösungsportfolio um eine Cloud-verwaltete Remote-Access-Lösung erweitert

Lancom Systems erweitert sein Lösungsportfolio um eine Cloud-verwaltete Remote-Access-Lösung.

Entrust bietet neue Zero-Trust-Lösungen an

Entrust ergänzt sein Lösungsportfolio um neue Funktionen zur Umsetzung von Zero-Trust-Architekturen.

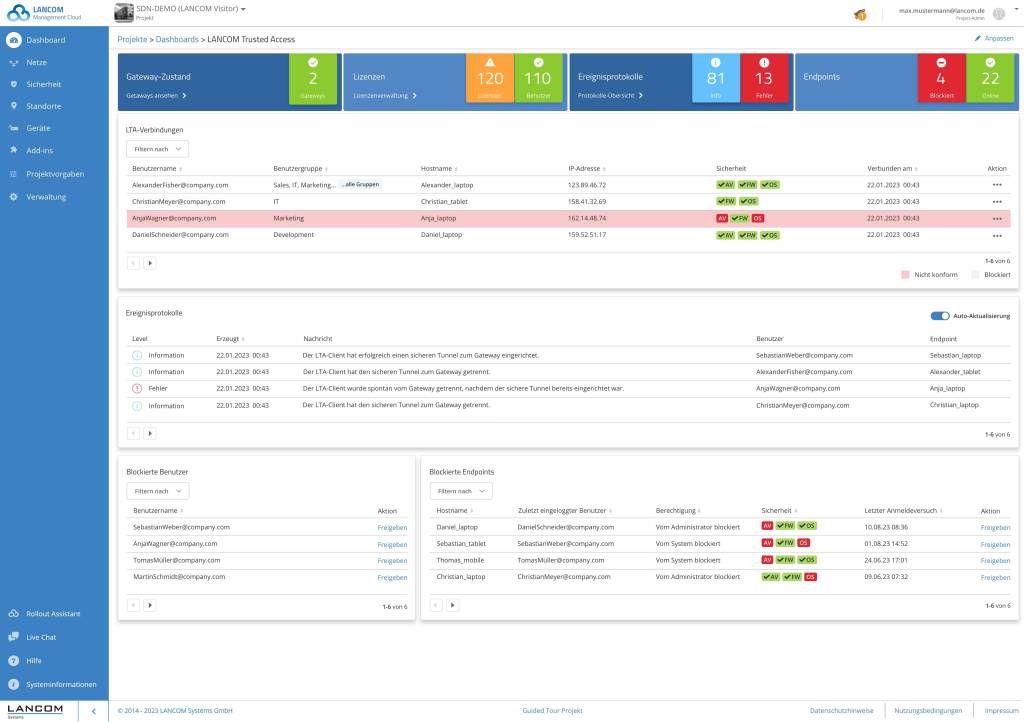

Lösungsportfolio um eine Cloud-verwaltete Remote-Access-Lösung erweitert

Lancom Systems erweitert sein Lösungsportfolio um eine Cloud-verwaltete Remote-Access-Lösung.

IT & Security Trends 2023

In unserer Interview-Reihe ‚IT & Security Trends 2023‘ befragen wir ausgewiesene Experten im Bereich Cybersicherheit zu ihrer Einschätzung aktueller Themen und Bedrohungen. An dieser Stelle befragen wir den CEO von Genua, Matthias Ochs.

Sicheres Betriebs-system für das IoT

Kontron hat das neue Linux-basierte Betriebssystem SecureOS entwickelt, welches Sicherheit und Datenschutz für IoT-Lösungen in kritischen Umgebungen bietet.

Neue Softwarelösung zum Schutz vor unberechtigten Fremdzugriffen

Kontron hat das neue Linux-basierte Betriebssystem SecureOS entwickelt, das Sicherheit und Datenschutz für IoT-Lösungen in kritischen Umgebungen bieten soll.

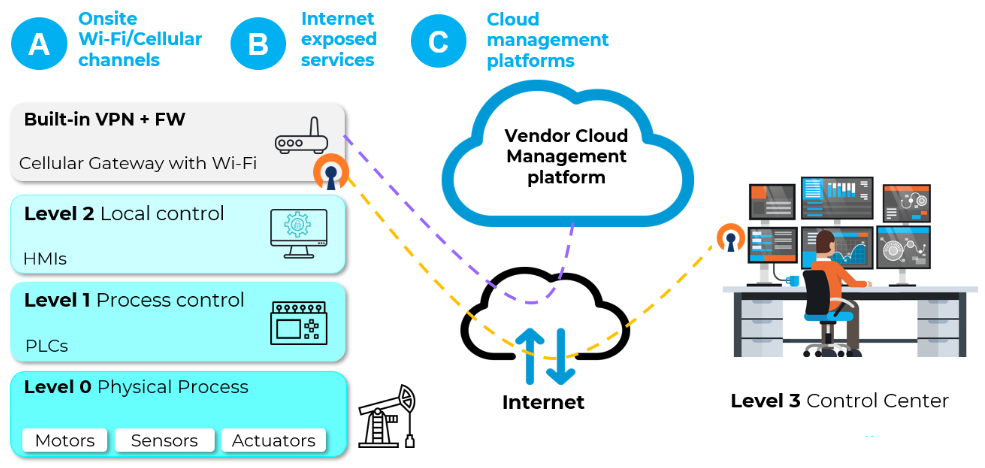

Der direkte Pfad zu Level 0

In den vergangenen Monaten haben Forscher von Otorio, einem weltweit führenden Cybersicherheitsanbieter, umfassende Untersuchungen zu industriellen drahtlosen IoT-Geräten durchgeführt. Hierzu zählen z.B. industrielle Mobilfunk-Gateways/Router und WLAN-Access-Points. Diese Untersuchungen führten zur Entdeckung zahlreicher Probleme bei der Implementierung dieser Geräte.

CPS Cybersecurity

Die Konvergenz von digitaler und physischer Welt hat im Zuge des rasanten technologischen Fortschritts zu einem neuen Bereich geführt, der als cyber-physische Systeme (CPS) bezeichnet wird. Diese Systeme verbinden computergestützte Algorithmen nahtlos mit physischen Prozessen und fördern so eine symbiotische Beziehung zwischen dem Virtuellen und dem Materiellen. Von autonomen Fahrzeugen und Smart Cities bis hin zur Industrieautomatisierung und der Kontrolle kritischer Infrastrukturen haben CPS die Art und Weise, wie wir mit unserer Umwelt interagieren und sie verwalten, revolutioniert.

5G SASE

Cradlepoint hat die schrittweise Einführung einer 5G-optimierten Secure-Access-Service-Edge-Lösung (SASE) angekündigt, die für Unternehmen entwickelt und speziell für Einsätze im WWAN (Wireless Wide Area Network) konzipiert ist. In Verbindung mit der cloudbasierten Verwaltungssoftware NetCloud Manager soll 5G SASE einen Zero-Trust-Ansatz verwirklichen.