Der Defense-in-Depth-Ansatz stärkt die Netzwerksicherheit durch mehrere Security Layer. Damit bietet sich eine zweite Chance, Zonen und Verbindungen zu schützen, wenn die erste Schutzschicht versagt. Gemäß der Cybersicherheitsnorm IEC 62443 startet dieser Prozess mit der Aufteilung von Bereichen auf Grundlage der erforderlichen Schutzniveaus. Dabei wird jeder Teilbereich als Zone bezeichnet. Alle darin befindlichen Komponenten haben dieselbe Sicherheitsstufe und sind somit gleich gut geschützt. Um die Sicherheit noch weiter zu erhöhen, lässt sich eine Zone in eine andere Zone mit zusätzlichen Sicherheitsmaßnahmen einbetten.

Basis der Zero-Trust-Architektur, wie sie in der NIST Special Publication 800-207 beschrieben wird, ist es, nur den Personen oder Geräten ein Minimum an Zugriffsrechten zu gewähren, die im Netzwerk arbeiten müssen. Dieser Ansatz verhindert, dass jemand mit einem legitimen Grund auf das Netz zuzugreifen, auch Zugang zu Bereichen erhält, die er gar nicht benötigt.

Wer beide Ansätze kombiniert, kann einen gut geschützten Industriebetrieb mit mehreren Schutzschichten aufbauen. Die beiden Ansätze zeigen jedoch auch, dass es kein Patentrezept für Cybersicherheit gibt. Vielmehr müssen mehrere Aspekte berücksichtigt werden, um die Sicherheit eines Netzwerks zu gewährleisten.

Zusätzlich zur Implementierung von Zero-Trust- und Defense-in-Depth-Netzwerken, ist es elementar, abteilungsübergreifend das Bewusstsein für Cybersicherheit zu schärfen und sicherzustellen, dass alle Teammitglieder dieselbe Einstellung hinsichtlich Cybersicherheit haben. Wenn Mitarbeitende den Sinn technischer Sicherheitsanforderungen verstehen, erhöht das die Chance, dass sie die Regeln tatsächlich befolgen.

Starke Authentifizierung

Ein Szenario, das in Industrienetzwerken häufig vorkommt, ist die Kompromittierung von Benutzeranmeldeinformationen. Bei Netzwerken, die nicht nach dem Zero-Trust-Prinzip arbeiten, braucht ein Angreifer lediglich die Anmeldedaten eines einzelnen Benutzers, um Zugang zum Netz zu erhalten. Für ein Netzwerk mit Zero-Trust-Architektur benötigt ein Angreifer hingegen nicht nur eine Zugriffssteuerung für das Gerät, sondern auch die Authentifizierung und Autorisierung des Benutzers. Zusätzlich lassen sich weitere Maßnahmen ergreifen, um die Sicherheit zu erhöhen:

Vertrauenslisten

Durch das Erstellen einer Vertrauensliste für IP-Adressen und Service-Ports sowie das Nutzen der Deep-Packet-Inspection-Technologie, lässt sich das Netzwerk mithilfe von Funktionen wie Lese- oder Schreibberechtigungen gezielt kontrollieren. Eine solche Liste gewährleistet jedoch nicht, dass ein Benutzer, der Zugriffsrechte verlangt – ob Mensch oder Gerät – auch derjenige ist, als der er sich ausgibt. Die Vertrauensliste erhöht jedoch deutlich die Plausibilität, dass ein Benutzer tatsächlich derjenige ist, der er behauptet zu sein, und eliminiert Fremdzugriffe.

Gerätezugriffssteuerung

Durch die Kombination von Vertrauenslisten, Rate Control und Failure Logout erlauben Netzwerkgeräte den Zugriff ausschließlich von vertrauenswürdigen Geräten, die mit der Secure-Boot-Funktion ausgestattet sind: Mittels Rate Control wird die Geschwindigkeit von Anfragen (z. B. Zugriffsversuche) auf ein Netzwerkgerät überwacht, ab einem bestimmten Wert wird die Zugriffsrate begrenzt. Failure Logout beschreibt die Praxis, einen Benutzer oder ein Gerät automatisch abzumelden oder den Zugriff zu sperren, wenn zu viele fehlgeschlagene Zugriffsversuche festgestellt werden. So verhindern diese Methoden übermäßige Angriffsversuche, z. B. Brute-Force-Angriffe, bei denen ein Angreifer systematisch alle möglichen Kombinationen von Passwörtern oder Schlüsseln ausprobiert, um sich Zugang zu einem System zu verschaffen.

Benutzerauthentifizierung und -autorisierung

Durch die Überprüfung der Anmeldedaten von Benutzern bei der Anmeldung an Geräten, protokollieren die Netzwerkgeräte sämtliche Zugriffsversuche eines Benutzers und stellen die niedrigste Berechtigungsstufe entsprechend der Rolle des Benutzers bereit.

Segmentierung für Defense-in-Depth

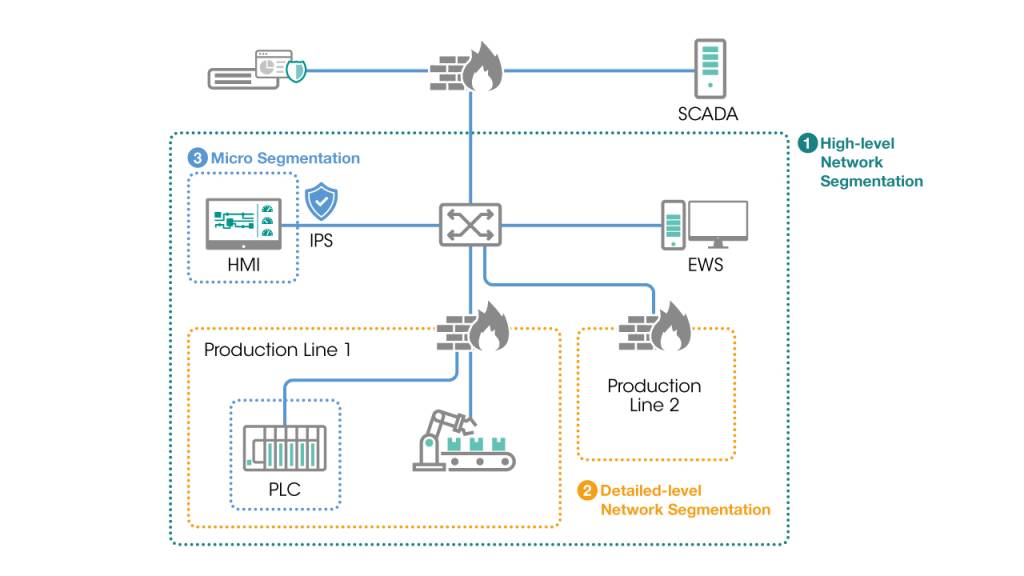

Ein wesentlicher Bestandteil industrieller Steuerungssysteme sind Remote-Verbindungen, die effizient verwaltet werden müssen. Gleichzeitig stellen Insider-Bedrohungen eine Gefahr für das Netz dar. Eine geeignete Netzwerksegmentierung kann verhindern, dass Angreifer auf das gesamte Netzwerk zugreifen können, wenn sie Remote-Verbindungen kompromittieren. Ebenso haben auch interne Nutzer keinen Zugang zum gesamten Netzwerk. Denn die Segmentierung ermöglicht die Definition von feinkörnigen Zugriffsrechten. Damit verhindert sie sowohl die Ausbreitung von Schadprogrammen als auch unbeabsichtigten Missbrauch sehr effektiv.

Oft setzen Unternehmen Firewalls zwischen IT- und OT-Netzwerken ein, um eine hochgradige Netzwerksegmentierung zu erreichen. Eine Firewall hat u. a. den Vorteil, dass sie Administratoren dabei unterstützt, Zonen im Netzwerk einzurichten, um nur zulässigen Datenverkehr von einer Zone in eine andere zu erlauben. Weiterhin lässt sich das Netz auch mithilfe von Sicherheitsrichtlinien und -regeln, wie zu IP-Adressen und zur ausschließlichen Freigabe genutzter Ports, in kleinere, leichter zu verwaltende Abschnitte untergliedern. Das gewährleistet, dass nur notwendiger Datenverkehr im Netz zugelassen wird.

Motion Controller sind eine der zahlreichen kritischen Komponenten in industriellen Steuerungssystemen. Werden kritische Komponenten wie diese kompromittiert, kann dies die Produktion zum Erliegen bringen oder sogar Schäden verursachen, die die Sicherheit von Menschen gefährden könnten. Mit industriellen Intrusion-Prevention-Systemen lassen sich Cyberangriffe auf bestimmte Zonen begrenzen und kritische Komponenten schützen.

Zusätzlich kann die ständige Überprüfung auf anomale Aktivitäten von Benutzern und Geräten in Netzwerken dazu beitragen, die weitere Ausbreitung eines Angriffs einzudämmen und eine schnellere Wiederherstellung des Netzwerks zu ermöglichen.

Netzwerkgeräte für mehr Cybersicherheit

Auch die Netzwerkgeräte selbst können erheblich zur Cybersicherheit beitragen, indem sie Cyberbedrohungen in OT-Umgebungen erkennen und abwehren. Wenn sie strikt nach „Secure-by-Design“-Praktiken entwickelt sind, wie die Netzwerkgeräte von Moxa, verfügen sie über Sicherheitsfunktionen, die auf dem Cybersicherheitsstandard IEC 62443-4-2 basieren. Damit unterstützen sie Unternehmen bei der Realisierung von Zero-Trust-Netzwerken. Moxa nutzt darüber hinaus verteilte OT-Intrusion-Prevention-System-Funktionen und sichere Industrierouter mit OT-Deep-Packet-Inspection, um den Defense-in-Depth-Ansatz in Industrienetzwerken zu perfektionieren.