- Plattformsoftware: wird auf den Zielsystemen (oder -knoten) bereitgestellt und ermöglicht das Hosten mehrerer Arbeitslasten auf den Zielsystemen;

- Controller-Software: wird (meist) vor Ort eingesetzt, um verschiedene Knotenpunkte zu verwalten;

- Anwendungs-Framework: sorgt für eine einheitliche Kontrollebene für Endbenutzer-Workloads (entweder als eigenständige Anwendungen oder als Container);

- Workloads: Software, die Endnutzer auf dem oben genannten Anwendungsrahmen einsetzen.

Anthos-Cluster auf Bare Metal unterstützen drei Bereitstellungsmodelle, um unterschiedlichen Anforderungen gerecht zu werden: Standalone-Cluster-Einsatz, Multi-Cluster-Einsatz und Hybrid-Cluster-Einsatz. Obwohl alle drei Bereitstellungsmodelle von Google Anthos für den unternehmenskritischen Bereich relevant sind, konzentrieren wir uns hier auf die eigenständige Standalone-Cluster-Bereitstellung, bei der ein einzelner Kubernetes-Cluster sowohl die Admin- als auch die Nutzer-Cluster-Funktionen unterstützt. Ein Google Anthos-Nutzer-Cluster ist ein Kubernetes-Cluster, der Nutzer-Workloads ausführt, während ein Admin-Cluster Nutzer-Cluster verwaltet.

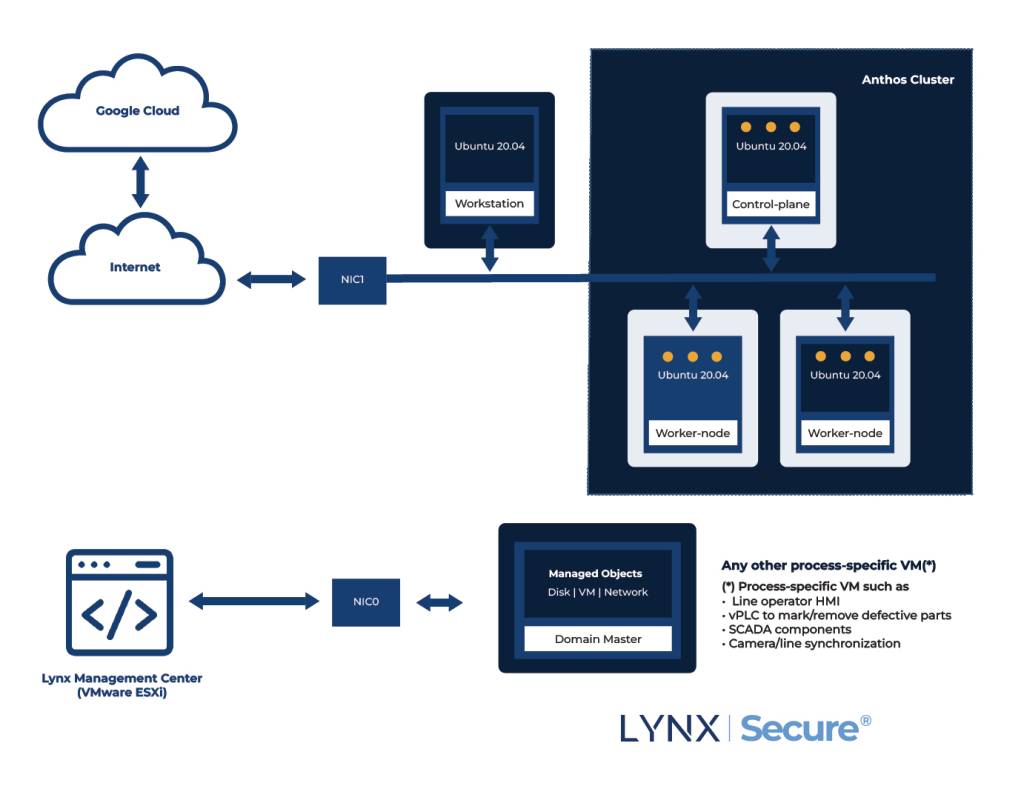

Für ein eigenständiges Bereitstellungsmodell sind sowohl die Steuerebene als auch die Arbeitsknoten erforderlich. Das Blockdiagramm auf der erstern Seite bietet einen Überblick über einen eigenständigen Google-Anthos-Cluster, der auf einem Separation Kernel Hypervisor, LynxSecure, innerhalb des Lynx Mosca.ic Software Frameworks läuft.

Fünf VMs sind für die Erledigung bestimmter Aufgaben eingerichtet:

- Vier Google Anthos-Cluster-VMs

- 1 Kubernetes-Cluster-Knoten der Steuerungsebene (als VM) – keine Unterstützung für hohe Verfügbarkeit

- 2 Worker-Kubernetes-Cluster-Knoten (als VMs) – mit Unterstützung für hohe Verfügbarkeit

- 1 Workstation-VM – wird für die Bereitstellung der Steuerebene und der Arbeitsknoten verwendet

- Eine fünfte VM für das Gerätemanagement, die die eingehenden Managementanfragen bearbeitet. In der Regel wird dies in Verbindung mit einer Verwaltungssoftware verwendet (entweder die unternehmenseigene Backend-Infrastruktur oder eine Technologie eines Drittanbieters wie ServiceNow)

Aufgrund der strikten Isolierung durch den Separation Kernel LynxSecure arbeiten die einzelnen VMs in ihren eigenen Fehlerzonen. Die Cluster-VMs (Control Plane und Worker Nodes) und die Workstation-VM sind über virtuelle Ethernet-Links (implementiert über verwalteten Shared-Memory) verbunden. Obwohl die VM, die das Gerätemanagement hostet, Zugang zum Lynx Management Center hat, hat sie keine interne Verbindung zu den Cluster-VMs. Diese Anordnung in Verbindung mit den strengen Isolationsgarantien des LynxSecure Separation Kernel Hypervisor stellt sicher, dass die Google Anthos-Workloads praktisch von den Aktivitäten der Verwaltungsebene getrennt sind.

Fazit

Für Industrie- und Energieunternehmen, die bereits unter der Belastung durch Unterbrechungen der Lieferkette, Arbeitskräftemangel und mehr leiden, können videobasierte Qualitätssysteme, die mit KI erweitert wurden, eine wichtige Rolle bei der Verbesserung der Leistung und Qualität der Produktion spielen. Wie das VHIT-Beispiel zeigt, können durch eine effiziente Sichtprüfung Fehler bis um das Zehnfache reduziert, die Auslieferung fehlerhafter Teile verhindert und Erkenntnisse über die Fehlerursache gewonnen werden, um Prozesse zu optimieren.

Doch sind die mit diesen Einsätzen verbundenen Sicherheitsrisiken real und erheblich. In der Vergangenheit stellte die Verschmelzung der Welten der Betriebstechnologie (OT) und der IT – das Trainieren von KI- und maschinellen Lernmodellen in der Cloud und die Bereitstellung von Cloud-basierten Workloads am Netzwerkrand – eine Herausforderung für die Sicherheit in unternehmenskritischen industriellen Umgebungen dar.

Wir haben dargestellt, dass es heute Technologien gibt, mit denen diese Risiken gemildert werden können und auch, dass es möglich ist, lückenlose Implementierungen zu schaffen, die die Vorteile voll ausschöpfen und gleichzeitig das Risiko von Sicherheitsverletzungen aufgrund von Softwarefehlern oder externen Angriffen minimieren.