Anbieter von Sicherheitssoftware neigen dazu, sich stark zu differenzieren. Dadurch ist der Markt für EDR-, XDR- und MDR-Systeme nicht frei von Hyperbeln und Fachausdrücken, die Verwirrung stiften können. Der folgende Text klärt die Unterschiede auf.

Rubrik: Cybersicherheit

Viele Sicherheitsprobleme wegen übersehener Warnmeldungen

Wirksame Cybersicherheit ist erst dann erreicht, wenn Meldungen und Alarme der installierten Systeme auch registriert und vor allem entsprechend reagiert wird. Laut einer akteullen Umfrage von Sophos und Techconsult scheint dies bei vielen Unternehmen jedoch nicht gegeben.

Mehr Cyberresilienz dank Zero-Trust-Segmentierung

Cyberangriffe stellen für jedes Unternehmen ein erhebliches Risiko dar, aber die Fertigungsindustrie ist ein bevorzugtes Ziel für Angreifer. Dieser Trend macht Investitionen in die Cybersicherheit für Unternehmen in diesem Sektor erforderlich.

Wie steht es um die OT-Sicherheit?

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.

Cyberbedrohungen auf Rekord-Niveau

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit – 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.

Ransomware-Angriffe bleiben größte Bedrohung

Ransomware-Angriffe sind nach wie vor die größte Bedrohung aus dem Cyberraum. Das geht aus dem aktuellen BSI-Lagebericht hervor, den Bundesinnenministerin Nancy Faeser und BSI-Präsidentin Claudia Plattner nun vorgestellt haben.

Nachholbedarf in Sachen Security Awareness

Bei der IT-Sicherheit ist die Rolle von Angestellten im Wandel. Immer mehr Unternehmen setzen auf Human Centered Security und betrachten ihre Mitarbeitenden als Aktivposten im Kampf gegen kriminelle Hacker. Wie es aktuell um den Faktor Mensch bei der IT-Sicherheit steht, zeigt die Studie ‚Cybersicherheit in Zahlen‘ von G Data CyberDefense, Statista und brand eins.

KMU vermehrt im Fokus von Cyber-Erpressern

Aus einer Trend Micro-Analyse geht hervor, dass sich ein Großteil aller Ransomware-Angriffe in letzter Zeit auf drei große Bedrohungsakteure Lockbit, BlackCat und Clop zurückführen lässt. Der Bericht des Cybersecurity-Spezialisten zeigt auch, dass die Anzahl der Opfer seit dem zweiten Halbjahr 2022 um 47 Prozent gestiegen ist.

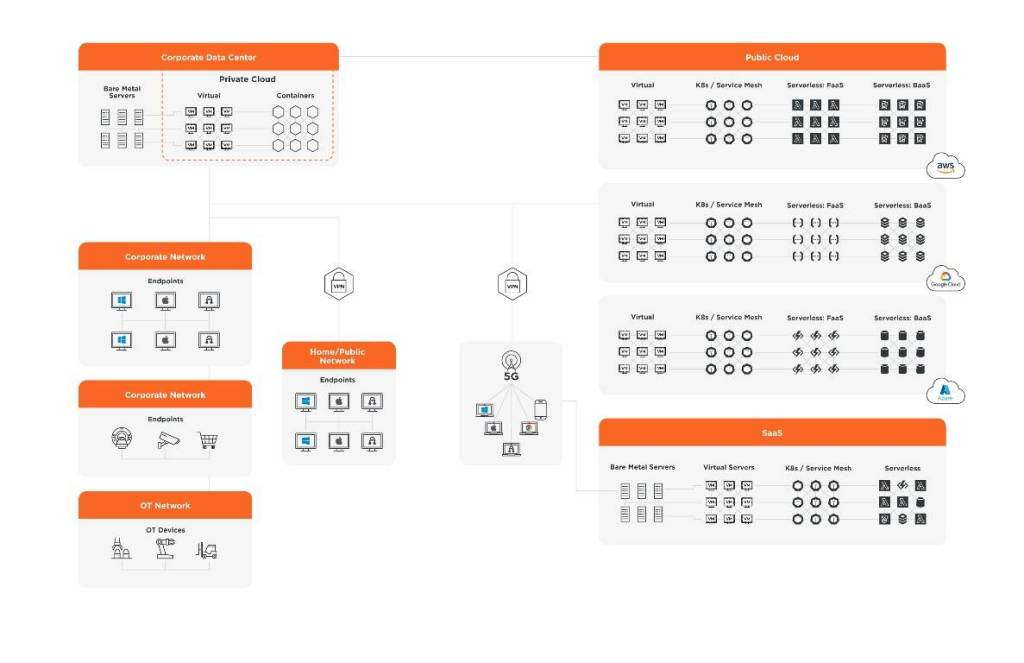

Zunehmend große Angriffsoberflächen

Der Security-Spezialist Palo Alto Networks veröffentlicht in einer Untersuchung über die populärsten und gefährlichsten Angriffswege von Cyberkriminellen. Darin zeigt sich, dass Angreifer immer schneller werden.

Ein Datenleck kostet im Schnitt 4,3 Millionen Euro

Deutsche Unternehmen, die bei ihrer IT-Sicherheit stark auf KI und Automatisierung setzen, verkürzen Lebenszyklen von Datenlecks durchschnittlich um 81 Tage und senken die Folgekosten pro Vorfall um 1,76 Millionen Euro. Das haben die Autoren und Autorinnen imjährlich erscheinenden Cost-of-a-Data-Breach-Report von IBM Security festgestellt.