Die Anzahl an Cyberangriffen nimmt ständig zu und diese beschränken sich auch nicht mehr nur auf IT-Systeme. Die immer dichtere Vernetzung mit den Produktionssystemen der OT im Zuge von Industrie 4.0 und immer mehr Fernwartungszugänge erhöhen das Risiko weiter. Herkömmliche Anbindungen von Sensoren und Aktoren über einfache Datenleitungen und Busse sind allzu oft nur schlecht oder gar nicht gesichert und stellen so ein zusätzliches Risiko dar. Die bisher gebräuchliche Absicherung durch Netzwerksegmentierung ist vielfach nicht mehr ausreichend; gerade auch, weil immer mehr Kommunikation über diese Perimeter hinaus geht. Abhilfe schaffen hier neue Sicherheitskonzepte wie etwa ein Zero-Trust-Ansatz.

Was versteht man unter Zero Trust?

Bei Zero Trust handelt es sich um ein Sicherheitskonzept, das auf dem Grundsatz basiert, erst einmal nichts und niemandem zu trauen: Keinem Anwender, keinem Dienst, keinem Gerät; und dies auch unabhängig von Standort und Herkunft, egal ob von innerhalb oder außerhalb des eigenen Netzwerks. Aus diesen Annahmen ergibt sich zwingend, dass jeglicher (sicherer) Datenverkehr gesichert (verschlüsselt) werden muss und dass sich jeder Benutzer oder Dienst identifizieren und authentisieren muss. Da im Ausgangszustand grundsätzlich nichts erlaubt ist, müssen für jeden Dienst oder Benutzer Regeln (Policies) festgelegt werden, wer was wann und mit wem darf. Das Resultat sind zweckgebundene virtuelle Verbindungen bzw. Netzwerke, die nur vorher definierte Kommunikation miteinander erlauben. Diese Strategie stellt sicher, dass ein Angreifer, dem es gelungen ist, in ein gesichertes Netzwerk einzudringen, keinen oder nur begrenzten Schaden anrichten kann. Es leuchtet ein, dass derartig komplexe Systeme im Allgemeinen schwer einzurichten und zu warten sind, wobei die Komplexität der Aufgabe mit der Heterogenität der Komponenten steigt.

Sichere Kommunikation durch Ende-zu-Ende Verschlüsselung

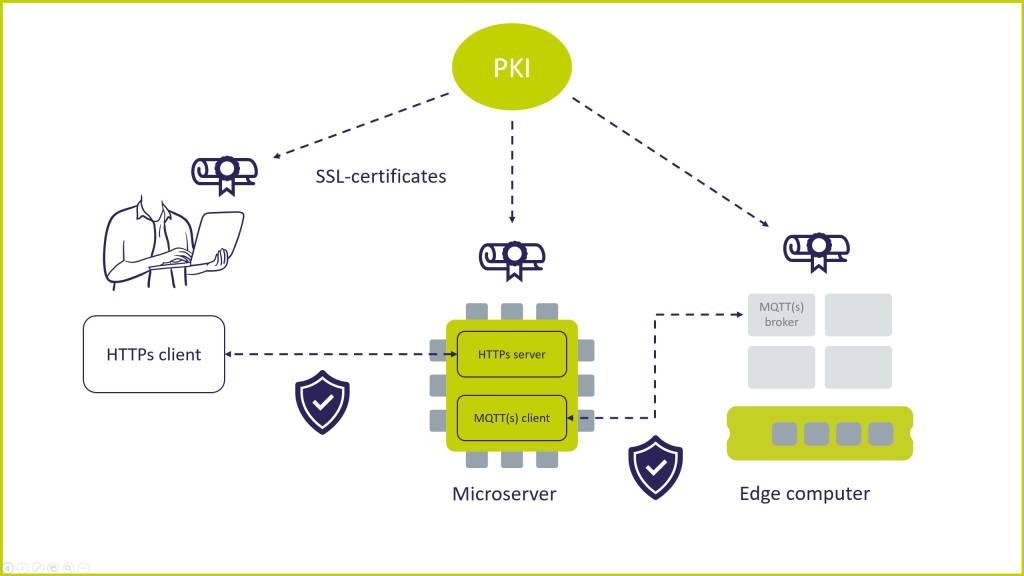

Dabei ist zu berücksichtigen, dass sich alle Microserver, die an der Kommunikation teilnehmen, auch ohne Benutzer-Interaktion wie etwa einer Passwort-Eingabe selbstständig identifizieren und authentisieren können müssen. In der Praxis werden hierzu Zertifikate eingesetzt, die über eine Public Key Infrastruktur (PKI) verwaltet werden. Damit nicht nur eine zentrale Verbindung zwischen einem Edge-Gateway und der jeweiligen IT abgesichert werden kann, muss so eine PKI alle an einer Kommunikation teilnehmenden Sensorknoten bzw. Microserver mit eigenen Zertifikaten ausrüsten, damit diese auch untereinander sicher kommunizieren können. Dabei ist es ein großer Vorteil, wenn sich dieses Setup auch lokal ausführen lässt und nicht für jeden einzelnen Microserver von einer zentralen IT erledigt werden muss.

Einfache Handhabung mit PKI2go

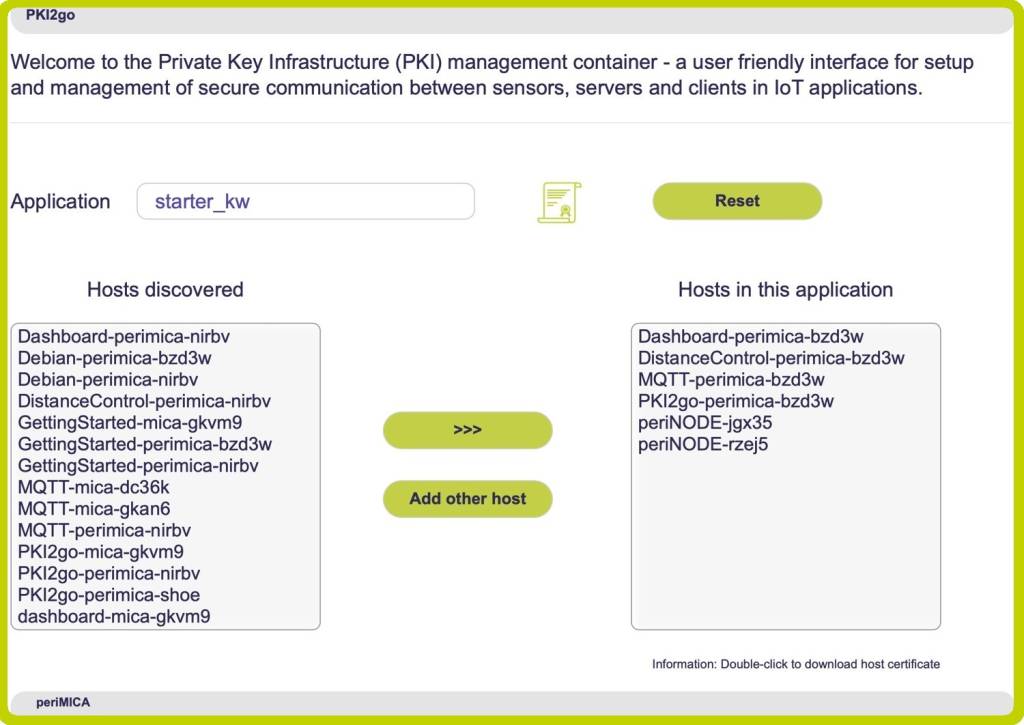

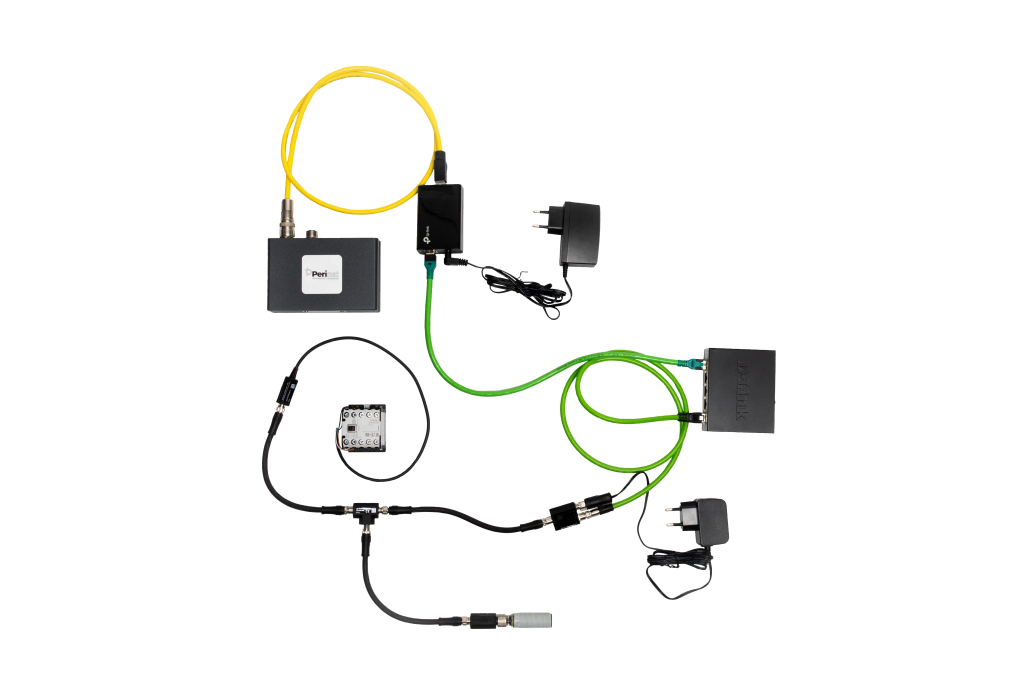

Die PKI2go-Software von Perinet ermöglicht genau diese Funktionalität: Entweder manuell mittels einer einfachen und benutzerfreundlichen grafischen Drag&Drop-Funktion in einem Browserfenster oder automatisiert über eine REST-API (Maschinen-Schnittstelle). Dabei erkennt die Software automatisch alle verfügbaren Hosts, die dann einfach einer spezifischen Applikation bzw. einer spezifischen PKI zugewiesen werden können. Die Rollen von Host, Server und Clients können dabei entweder physisch von periNODE oder periCORE Microserver-Geräten oder virtuell von periMICA-Containern auf einem Edge-Computer übernommen werden.