Beim Edge Computing werden Daten vor dem Versand an das Rechenzentrum analysiert, was etwa bei geringer Bandbreite sehr nützlich ist. Der Factory-Edge-Ansatz des IT-Dienstleisters Red Hat reicht noch einen Schritt weiter in die Fertigung hinein: Dabei stehen Rechenressourcen direkt am Device – etwa einem Roboter – zur Verfügung.

Rubrik: Hardware und Infrastruktur

Werkzeug-Tracking im 2G-Netz

Bewegungen und Standorte von Werkzeugen lassen sich im Industrial Internet of Things mit überschaubarem Aufwand weltweit im Blick halten. Netzwerk-Abdeckung der gewählten Funktechnologie vorausgesetzt. Hier könnte das bewährte und verbreitete GSM-Netz punkten, das Positionen per Laterationsverfahren errechnet.

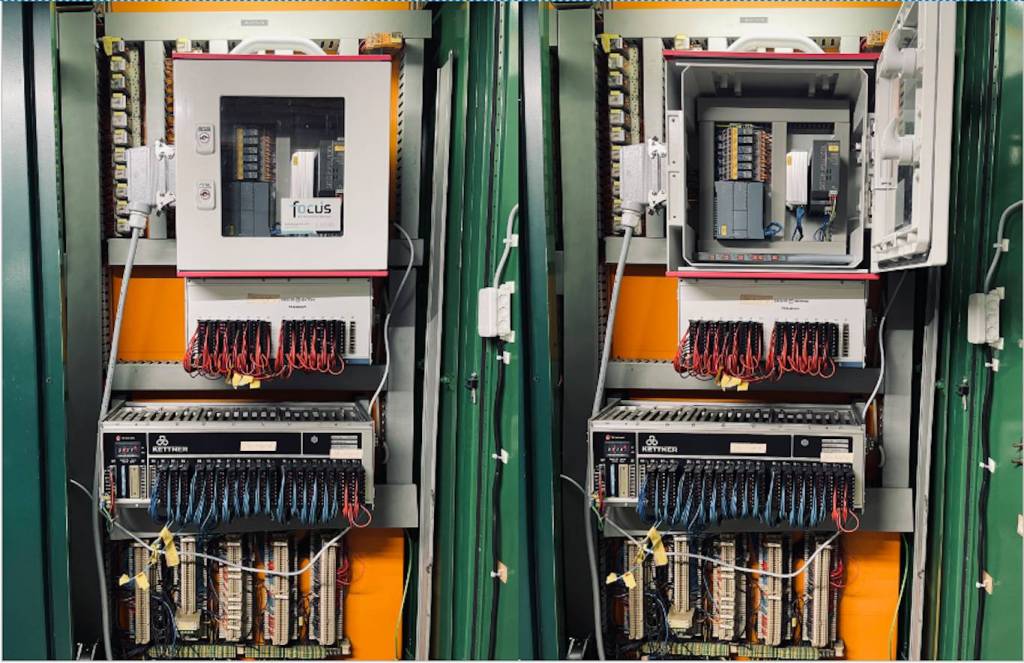

Konnektivität aus der Edge-Box

Gerade betagte Bestandsmaschinen lassen sich oft nur schwierig an IT-Systeme anbinden. Für eine tiefe Integration müsste häufig sogar deren Automatisierungstechnik getauscht werden, was dann aus Kostengründen unterbleibt. Doch Edge-Boxen können selbst älteren Maschinen eine Menge Daten für Optimierungsprojekte und die Mitarbeitervernetzung entlocken.

Mobile Zutrittsverwaltung mit eigensicheren Tablets

Zutrittskontrolle zu den weitläufigen Anlagen der Petrochemie ist eine Frage der Sicherheit. Mit Tablets von Ecom Instruments konnte ein südkoreanischer Betreiber diese Aufgabe digitalisieren und dabei im Vergleich zu vorher viel Zeit und zehn Prozent Kosten sparen.

Check-in als Self Service

Lieferanten, Reinigungskräfte oder externe Mitarbeiter – Industrieunternehmen werden täglich zahlreich besucht. Vielerorts werden die Gäste von Mitarbeitern der Firma

händisch in den Systemen erfasst. Dabei könnten sich Besucher mit der passenden Software problemlos selbst einchecken.

Der Generalschlüssel hat ausgedient

Die Gemü-Gruppe hatte den Zutritt in der Vergangenheit über ein System mit Generalschlüsseln geregelt. Dieses System war jedoch nicht mehr zeitgemäß und im Rahmen des Sicherheitsprojekts ‚Gemü Secure‘ suchte das Unternehmen eine Alternative. Diese funktioniert nun ohne Schlüssel, aber dafür mit Karte.

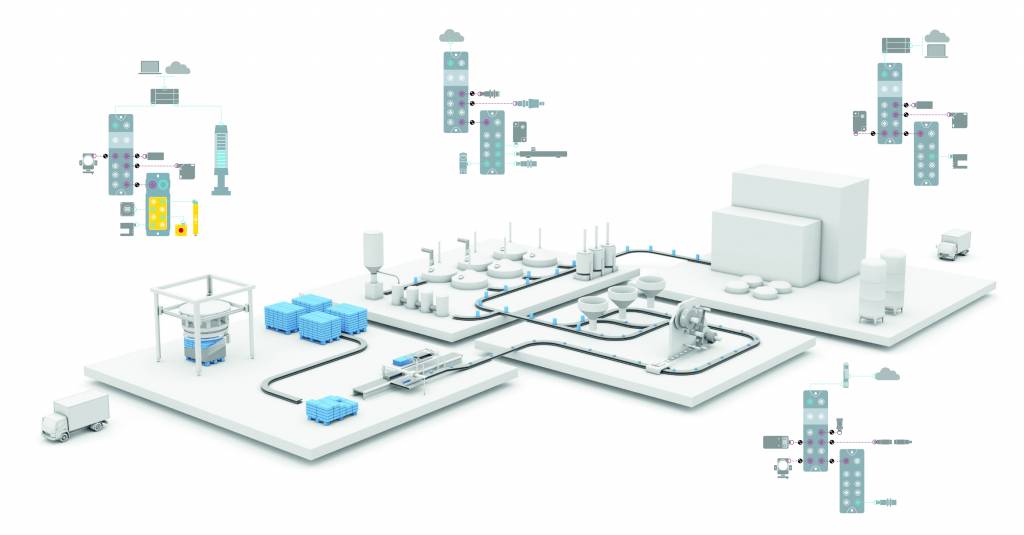

Automation und Software im System kombiniert

Das Smart Automation and Monitoring System von Balluff unterstützt bei der Automatisierung von Fertigungslinien. Ein durchgängiges Anzeige- und Konfigurationskonzept, standardisierte Schnittstellen und Zusatzfunktionen helfen, den Anlagenbetrieb abzusichern.

Risiken bewerten, kosteneffizient schützen

Zwei Komponenten tragen maßgeblich zum Schutz der industriellen IT bei: Zuerst die Visualisierung und Überwachung der OT-Netzwerke, etwa mit einem Network Intrusion Detection System (IDS). Noch weiter können Firmen mit dem Betrieb einer Plattform gehen, die auf Basis aktueller Standards laufend Risiken in den Netzen bewertet.

Plattform vernetzt Firmen mit Security-Anbietern

Anfang des Jahres hat Bosch CyberCompare eine digitale Plattform gestartet, die Industrieunternehmen und IT-Security-Anbieter zusammenbringen soll. Schon mehr als 100 Anbieter lassen sich auf dem Portal vergleichen, in einem für Anwender kostenlosen Prozess.

„Dreistigkeit siegt“

Cyberangreifer werden immer kreativer beim Ausnutzen von Sicherheitslücken in IT-Systemen. Eine Vielzahl an Methoden, um an Informationen zu gelangen, bietet das Social Engineering. Dabei wird der Faktor Mensch als potenzielle Schwachstelle genutzt. Wie Angreifer dabei vorgehen erläutert Tobias Franz, bei TÜV Trust IT für den Bereich Social Engineering verantwortlich.