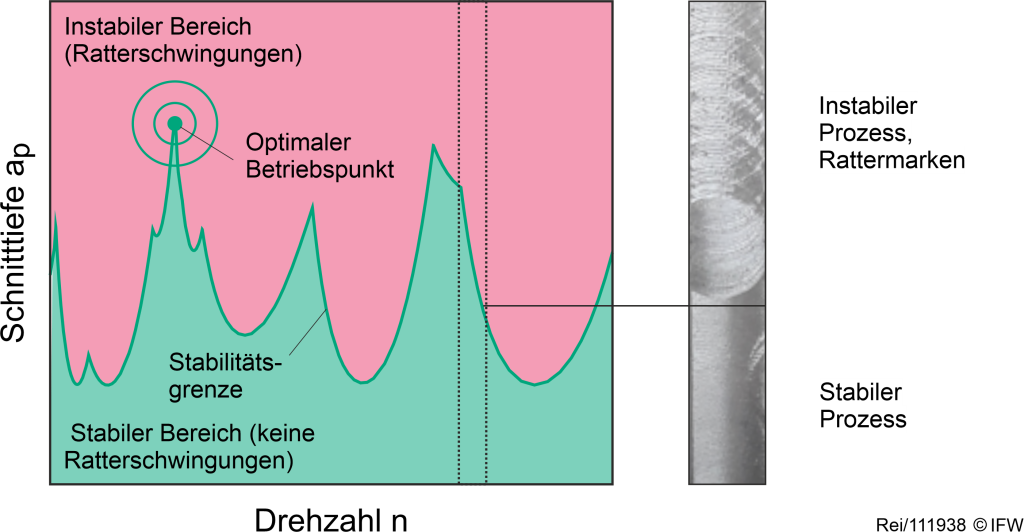

Zerspaner investieren viel Zeit in Parametrierungen, um möglichst schnell und ohne Ratterschwingungen zu fräsen. Forschende am IFW arbeiten an einem Verfahren, die Stabilitätsgrenzen eines Fräsprozesses mit deutlich reduziertem Aufwand zu ermitteln.

Ausgabe: IT&Production 7 (September) 2022

Externe Expertise ohne hohe Tagessätze

Stabilo wollte seine Produktion mit einem MES-System flexibilisieren. Um beim Erstellen des Anforderungskataloges jeden Irrtum auszuschließen, arbeitete der Schreibwarenhersteller mit dem Mittelstand-Digital Zentrum Augsburg zusammen. Die Praxiserfahrungen der dort Beschäftigten wurden in den Prozess eingebunden.

Eingeschult im Metaverse

Schulungen sind aufwendig: Ein Raum muss her, Verpflegung und Unterkünfte, die Teilnehmenden reisen teils von weit her an. Bei Maschinenherstellern kommt hinzu, das Schulungsmaterial – bis hin zur riesigen Maschine – termingerecht zum Veranstaltungsort zu bewegen. Oder man macht es wie die Hess Group und verlagert das Training ins Metaverse.

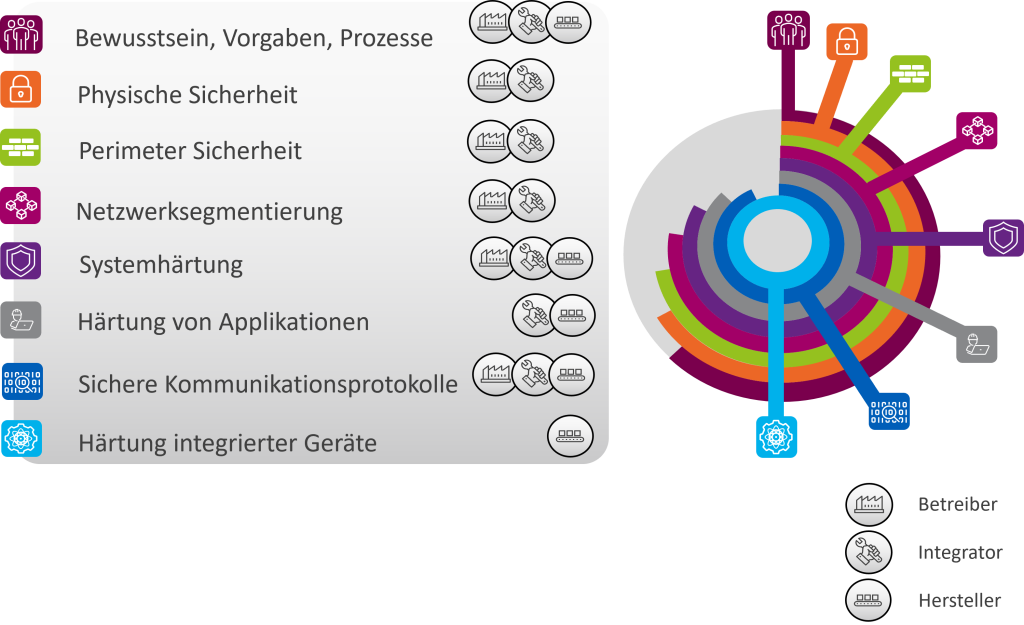

Sicherheit in acht Schichten

Zentraler Bestandteil der Normenreihe IEC62443 ist der Defense-in-Depth-Ansatz, der Produktionsanlagen vor Cyberangriffen schützen soll. Was verbirgt sich dahinter und wie können Unternehmen eine solche Strategie umsetzen?

Ein Köder für Cyberkriminelle

Lösungen zur Angriffserkennung schützen IT- und OT-Netzwerke vor Cyberattacken. In Industrieunternehmen mit komplexen oder älteren Produktionssystemen könnten Honeypots eine bessere Wahl darstellen als klassische Lösungen mit Intrusion Detection-(IDS) und Intrusion Prevention-Systemen (IPS).

„Kleinere Unternehmen gelangen schwieriger an Ressourcen“

Firmen sichern ihre zunehmend konvergierten IT- und OT-Infrastrukturen mit holistischen Konzepten gegen ungewollte Zugriffe ab. ‚Industrielle Demilitarisierte Zonen‘ bieten zusätzlichen Schutz, sagt Stefan Turi von Rockwell Automation. Dabei kann es gerade für kleinere Firmen aufgrund des Fachkräftemangels schwierig sein, eigene Expertise aufzubauen, schildert der Cybersecurity-Spezialist.

Sicherheit spielerisch erhöhen

Spielen ist in Mitarbeiterschulungen eine etablierte Methode, um Wissen zu vermitteln. In Serious Games soll der Gamification-Effekt die Motivation und den Lernerfolg der Teilnehmenden erhöhen, etwa um das Bewusstsein für Sicherheitsbedrohungen in IT- und OT-Systemen zu schärfen.

Cybersecurity-Kit für KMU

Während gerade Konzerne bei der IT-Sicherheit zuletzt deutlich zugelegt haben, sind Systeme vieler KMU weiter stark gefährdet. Im Projekt Iuno InSec ist ein zugänglicher Cybersecurity-Werkzeugkasten entstanden, um das zu ändern.

Hacker hart treffen

Der Bitkom schätzt die Schäden durch Cyberangriffe auf jährlich 220Mrd.€. Unternehmen sind also gefragt, sich bestmöglich gegen solche Vorfälle zu schützen. Wie? Darüber können sich Interessierte vom 25. bis zum 27. Oktober auf der Security-Messe It-sa informieren.

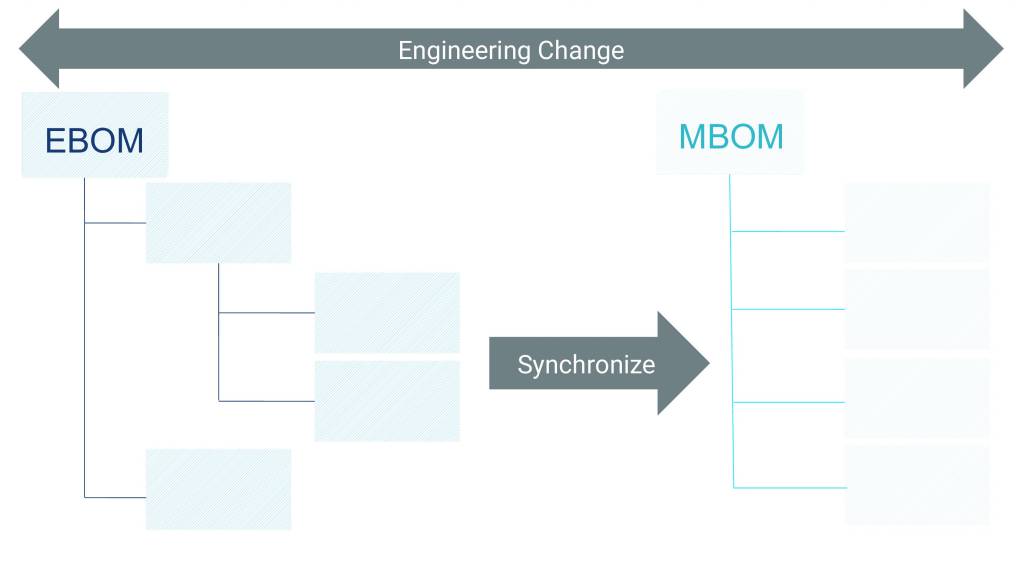

SAP-Tools zum EBOM-MBOM-Transfer

Korrekte Stammdaten sind beim Wechsel auf SAP S/4Hana enorm wichtig. Drei Tools für das Product Structure Management helfen, die Engineering-Stückliste mit der Manufacturing-Stückliste automatisiert abzugleichen.